Напад на офіс: як BitHide допоміг зберегти бізнес клієнта

Як некастодіальність врятувала криптобізнес.

Примітка: щоб гарантувати безпеку, деякі імена, посади та деталі були змінені чи вилучені. Опис технічних дій є загальним і не слугує посібником для зламу чи обходу захисту.

Один із наших клієнтів зіткнувся зі страшним сном будь-якого підприємця: озброєні зловмисники увірвалися до його офісу, змусили співробітників відкрити сейф і забрали готівку, холодні гаманці та обладнання на суму близько $300,000.

Незважаючи на інцидент, бізнес зміг швидко відновити роботу та поновити ончейн-операції, зберігши доступ до основних адрес і активів. Це стало можливим завдяки некастодіальній архітектурі та чітко вибудуваним внутрішнім процесам.

У цьому матеріалі ми розберемо, як саме вдалося зберегти контроль над активами, як зловмисники виходять на бізнеси через криптотранзакції та що необхідно робити, щоб зберегти безпеку криптобізнесу.

Коротко про головне

- Деанонімізація бізнесу часто починається з витоків офчейн-даних і поведінкових патернів.

- У кейсі клієнта вразливість виникла через помилки офбордингу та неоткликані доступи.

- Зловмисники вирахували офіс клієнта, увірвалися до нього та викрали обладнання й активи на суму близько $300,000.

- Компанія відновила операції протягом доби завдяки некастодіальній архітектурі BitHide. Приватні ключі залишилися поза зоною компрометації.

- Головний урок: сьогодні критична вразливість бізнесу криється не стільки в технологіях, скільки в людському факторі та організаційній дисципліні.

Як відстежують криптопотоки бізнесу

У випадках силового тиску на бізнес все завжди починається з деанонімізації. Без розуміння, хто саме стоїть за конкретними адресами та переказами, реальне протистояння просто неможливе.

Для цього використовуються десятки каналів інформації — як ончейн, так і офчейн. На практиці це виглядає так:

- Офчейн-середовище: фізичний офіс, пристрої співробітників, внутрішні носії інформації. Нерідко джерелом витоку стають колишні або незадоволені співробітники, підрядники чи просто люди з доступом до логістики та обладнання.

- Ончейн-поведінка: повторювані патерни переказів, звичні часові вікна виплат, структура комісій, маршрути коштів на біржі та партнерські гаманці. Усе це складається в упізнавану модель, яка дозволяє ідентифікувати бізнес навіть без прямих зв’язків.

- Оргконтур: дисципліна доступу, розподіл ролей, реакція співробітників під тиском, помилки під час входу в систему або передачі даних. Усе, що хоч раз порушує шаблон безпеки, може стати зачіпкою.

- Географія: розташування офісів, характер будівель, розклад інкасацій або візитів кур’єрів, локальні особливості режиму роботи. Навіть банальні геомітки в фото чи відео здатні вказати на місцезнаходження компанії.

Навіть якщо криптоінфраструктура вибудувана ідеально і захищена на рівні шифрування та розподілених ключів, людський фактор залишається найвразливішою точкою. Достатньо однієї необережної розмови, випадкового фото чи колишнього співробітника, який вирішив «злити» координати, — і весь захист може потрапити під загрозу (або бути скомпрометованим).

Як пов’язують ончейн-адреси з бізнесом?

Щоб зрозуміти реальні ризики для компанії, важливо розуміти, за якими сигналами можна вирахувати власника криптоінфраструктури. Ми описуємо їх узагальнено, без зайвих технічних деталей (докладніше про відстеження розповідали раніше), але з розумінням логіки.

IP-адреса, метадані та геолокація

Будь-яка ончейн-активність супроводжується цифровим «шлейфом»: сесії, часові мітки, пристрій, з якого виконуються транзакції. Збіг активності з робочими годинами або конкретним регіоном дозволяє аналітикам зробити перші висновки про географію та структуру бізнесу.

Кластеризація ончейн-поведінки

Повторювані маршрути коштів, характерні суми, типові «коридори» переказів на біржі та гаманці партнерів. Такі ланцюжки легко формують стійкі патерни, за якими бізнес можна ідентифікувати навіть без доступу до його внутрішніх даних.

KYC-перетини

Якщо хоча б один учасник ланцюжка використовує особистий, верифікований акаунт на біржі чи в фінсервісі, то його дані можуть бути автоматично зіставлені з ончейн-адресами. Так будуються зв’язки між анонімними гаманцями та реальними людьми.

OSINT та оргсліди

Вакансії, фото з офісу, підрядники, розклади, візит-картки — вся ця інформація лежить у відкритому доступі. Навіть одне збігання деталей із резюме та ончейн-активності здатне пов’язати компанію з конкретним проєктом або адресою.

Комунікації та витоки

Скріншоти з робочих чатів, листування зі службових поштових скриньок, внутрішні документи чи презентації з реквізитами. Усе це може опинитися у відкритому доступі та стати частиною розслідування чи атаки.

Важливо підкреслити: це не інструкція, а карта ризиків. Наша мета — показати, як багато сигналів залишається в полі зору зовнішніх спостерігачів.

Ось що сталося в кейсі нашого клієнта, і як зловмисники вийшли на його офіс.

Кейс клієнта: хронологія та ключова причина деанонімізації

Зловмисники увірвалися до офісу та вилучили апаратні носії та готівкові кошти на суму близько $300, 000. Команда оперативно покинула локацію, але вже через добу змогла повністю відновити операції.

Як «вийшли» на компанію: витік від колишнього співробітника

За нашими даними та матеріалами клієнта, вирішальним фактором стала людська помилка та витік даних. Ось як це розвивалося:

- Проблеми офбордингу: колишній співробітник операційного блоку (далі — «екс-співробітник») відповідав за розклади, кур’єрські вікна та підтвердження угод із корпоративної пошти. Перед звільненням доступ формально вимкнули, але вторинний доступ (переадресація на резервну скриньку та приватний Telegram-бот для сповіщень) через неуважність не був відкликаний.

- Сукупність дрібниць: у екс-співробітника збереглися фрагменти внутрішньої інформації: чернетка графіка поставок готівки, фото офісу та коридору, шаблони листів із згадкою юрособи та контакти кур’єрів. Окремо це не становило загрози, але разом склалося в цілісну картину.

- «Монетизація» даних: екс-співробітник передав інформацію зловмисникам. У їхньому розпорядженні опинилися дані про розташування офісу, час пікових операцій і візуальні орієнтири. Це дозволило точно визначити локацію та спланувати рейд.

Причиною деанонімізації стала не технічна вразливість і не розкриття IP-адреси, а людський фактор. Вирішальне значення мали залишені в екс-співробітника доступи, недисциплінована деактивація сервісів після звільнення, а також інформація про організаційні моменти компанії та її геолокацію.

Як вдалося зберегти активи: роль BitHide (технічна частина)

Ключовим фактором стійкості стала некастодіальна архітектура BitHide та сувора операційна дисципліна. Нижче — те, що дозволило бізнесу залишитися на плаву, навіть після фізичного захоплення офісних пристроїв:

Некастодіальний контур підпису

- Приватні ключі та логіка підпису розміщені на стороні клієнта, а не в зовнішнього провайдера.

- Право підпису не «прив’язане» до конкретного обладнання, тому навіть вилучення пристроїв не вплинуло на контроль над коштами.

Шифрування ключових матеріалів і детерміноване відновлення

- Seed-фрази зберігалися в зашифрованому вигляді та поза офісом.

- Відновлення доступу — через підготовлений посібник: розгорнули чистий вузол → підтвердили ролі → ротирували критичні дані.

RBAC та відсутність єдиної точки компрометації

- Використовується принцип RBAC (role-based access control), де кожен співробітник має лише мінімально необхідні права.

- Навіть при фізичному доступі до пристрою без комбінації факторів (seed-фраза + двофакторна аутентифікація + технологія fingerprint + підтвердження ролі) провести підпис неможливо.

Сповіщення

- Безперервний журнал подій, миттєві сповіщення в Telegram-боті про спроби зміни конфігурації.

- У «першу годину» після інциденту команда бачить, що саме не так, і діє за регламентом: Карантин → Заміна → Відновлення.

Міграція на «чисту» площадку

- Регламентоване перенесення на альтернативний хост/ДЦ: конфіги, список довірених пристроїв, порядок підключення адмін-ролей.

- В итоге відновлення ончейн-операцій зайняло добу. Команді не довелося вигадувати «аварійний» процес на місці.

Результат: усі криптоактиви, що зберігалися в бізнес-гаманці, були відновлені вже на новому пристрої.

Рейд не зачепив некастодіальний гаманець BitHide і холодні гаманці — seed-фрази спочатку зберігаються тільки в власника, що виключає можливість зовнішнього доступу до них.

Як точно зазначив один із учасників інциденту: «У 2025-му вразливість — це вже не тільки техніка та географія. Коли інфраструктура достатньо захищена, вирішальним залишається людський фактор у кібербезпеці »

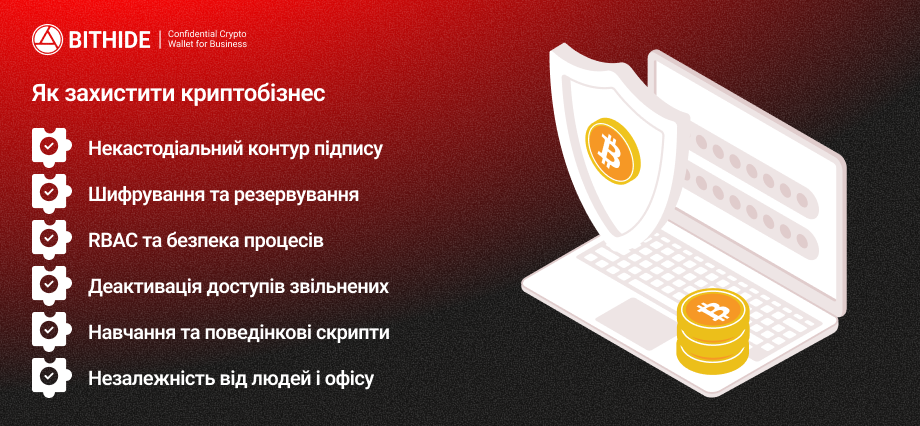

Короткий чек-лист із захисту криптоактивів бізнесу

Особливо актуально для P2P, OTC, криптообмінників і криптоплатіжних сервісів.

Некастодіальний контур підпису

Усі ключі та логіка підпису залишаються у вас. Ніхто, крім власника, не має доступу до коштів — ні провайдер, ні платформа.

Шифрування та резервування

Seed-фраза та резервна копія гаманця зберігаються в зашифрованому вигляді та поза офісом. Процедура відновлення перевірена та відпрацьована — доступ можна повернути з нового пристрою за лічені години.

RBAC та безпека процесів

Мінімально необхідні права, обмежений термін життя токенів і двоетапне підтвердження всіх чутливих операцій. Це виключає можливість несанкціонованих дій навіть при компрометації одного з учасників.

Деактивація доступів

Жорсткий офбординг після звільнення: повне видалення переадресацій, службових ботів, поштових скриньок і сторонніх інтеграцій. Помилки на цьому етапі часто стають тригером витоків.

Навчання та поведінкові скрипти

Команда регулярно відпрацьовує сценарії «першої години» після інциденту: як діяти під тиском, які кроки вживати та як вибудовувати комунікацію з партнерами.

Незалежність від людей і офісу

Робота бізнесу не повинна залежати від конкретного співробітника, пристрою чи локації. Архітектура BitHide дозволяє швидко відновити управління активами та продовжити операції навіть після фізичного інциденту.

Висновок

Інцидент із захопленням офісу став перевіркою організаційної зрілості компанії. У 2025 році стійкість бізнесу визначає не «залізо в сейфі», а архітектура, при якій право підпису та можливість відновлення залишаються у власника, незалежно від фізичної локації та конкретних співробітників.

BitHide — це ціла архітектура, де безпека вбудована в саму логіку роботи: шифрування даних і бекапів, доступ на основі ролей (RBAC), 2FA та багато іншого.

Щоб ваш бізнес функціонував не тільки швидко та ефективно, але й безпечно, замовте демо BitHide.