Як зламують DeFi: огляд найбільших атак та використаних методів

Як хакери зламують DeFi-протоколи — 5 популярних методів.

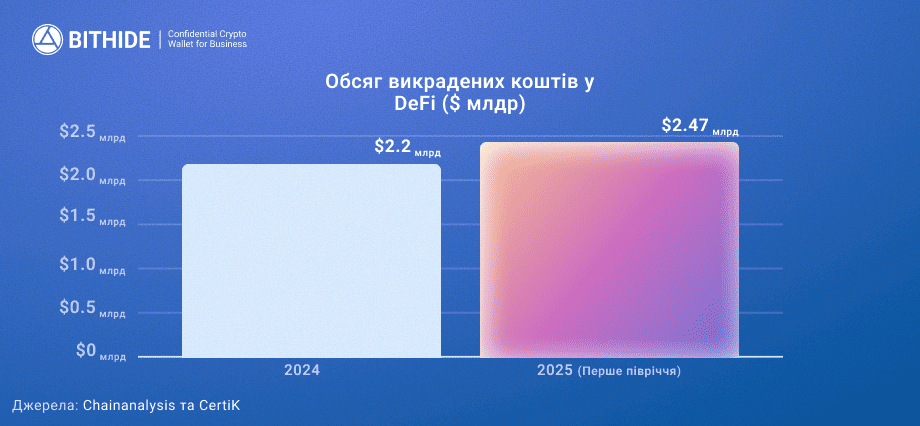

DeFi-протоколи управляють мільярдами доларів без посередників, що робить їх ідеальною ціллю для хакерів. Відкритий код, складність контрактів та швидка розробка створюють безліч вразливостей. Навіть після аудиту баги часто залишаються непоміченими, а користувачі не захищені від фішингу та компрометації ключів. У 2025 році атаки стали більш витонченими та масовими: за пів року викрадено $2,47 млрд.

Як саме зламують DeFi-протоколи, чому вони досі такі вразливі та як захистити свої кошти — розбираємо у статті. А щоб дізнатися, як бізнес-криптогаманець допоможе працювати з активами безпечно та конфіденційно, заповніть форму.

Методи злому DeFi

Flash-loan атаки

Flash-loan — це механізм отримання миттєвої позики без застави, за умови її повернення в рамках однієї транзакції. У DeFi такі позики спочатку задумувались як інструмент арбітражу, але на практиці стали ефективною зброєю для атак.

У 2025 році flash-loan продовжують використовуватись хакерами для маніпуляції цінами активів, виведення ліквідності та обходу логічних обмежень протоколів. Часто використовується комбінація: флеш-позика + маніпуляція ціною + помилка у розрахунках. Це робить захист особливо складним для молодих DeFi-проєктів.

Приклад: атака на Impermax

У квітні 2025 року протокол Impermax на блокчейні Base став жертвою flash-loan атаки. Зловмисник використав флеш-позику для взаємодії з пулами Uniswap V3, маніпулюючи розрахунком комісії та позицією LP.

Через помилку в логіці Impermax V3 система неправильно враховувала приріст комісійного доходу. Хакер домігся переоцінки застави та отримав надлишкові кошти, які згодом успішно вивів.

Збиток: $152 000-$300 000.

Приклад: атака на Dexodus Finance

У травні 2025 року було зламано нещодавно запущений деривативний протокол Dexodus Finance. Хакер взяв flash-loan у розмірі близько $10 500 і провів атаку через повторне використання oracle-підписів.

Він встановив штучно занижену ціну ETH ($1816 замість ринкової), відкрив позицію з кредитним плечем x100 та зафіксував прибуток. Уразливість полягала в тому, що протокол не перевіряв свіжість oracle-підписів — це дало можливість використовувати старі дані.

Збиток: ~ $300 000.

Експлойти смартконтрактів

Уразливості в коді смартконтрактів — одна з головних причин успішних атак. До них належать:

- Реентрантність (reentrance) — коли контракт викликається повторно до того, як оновить свій внутрішній стан.

- Неправильна логіка перевірки умов — помилкові формули та розрахунки.

- Помилки програмістів, наприклад, переповнення цілих змінних (integer overflow).

Приклад: Cetus Protocol

Великий експлойт стався у травні 2025 року на децентралізованій біржі Cetus, яка працює на блокчейні Sui. Хакер знайшов помилку у програмі біржі, де неправильно рахувалась «віртуальна ліквідність» в одному з пулів.

Зловмисник скористався уразливістю integer overflow і вніс дуже малу кількість токенів у пул. Через помилку в коді контракт вирішив, що в ньому з’явилась величезна кількість ліквідності. Потім хакер взяв миттєвий кредит і зміг вивести з пулу справжні гроші, отримавши десятки мільйонів доларів.

Збиток: ~ $223 млн, однак валідатори встигли заморозити ~ $160 млн і частково повернути кошти.

Маніпуляція оракулами

Оракул (oracle) — це зовнішнє джерело даних, через яке смартконтракт отримує ціни активів. Зловмисники використовують уразливості для штучного спотворення цін та подальшого обману протоколів.

Приклад: Loopscale та Resupply

У квітні 2025 року через уразливий оракул було атаковано протокол Loopscale на Solana. Він отримував дані про ціни токенів з DEX без додаткової перевірки. Хакер взяв flash-loan і провернув угоду з токеном RateX PT у низьколіквідній парі, сильно завищивши його ціну всього за одну транзакцію.

Система побачила завищену ціну та дозволила взяти велику позику під цей актив. Атакуючий одразу вивів ліквідність, а коли ціна повернулася до реальної, застави виявилося недостатньо — протокол залишився зі збитками.

Збиток Loopscale: ~ $5.8 млн. У ході переговорів з хакерами вдалося повернути $2.9 млн за винагороду.

За аналогічною схемою у червні 2025 року протокол Resupply, що обслуговував синтетичний токен reUSD, зазнав серйозних збитків. Хакер скористався тим, що ціна забезпечення у системі визначалась через ResupplyPair — пул, підключений до DEX без додаткових перевірок.

Далі: flash-loan, велика угода, підняття ціни токена, застава за завищеною ціною та виведення reUSD.

Збиток Resupply: ~ $9.6 млн.

Атаки на мости та кроссчейн-протоколи

Кроссчейн-мости потрібні, щоб надсилати криптовалюту між різними блокчейнами. Для цього вони використовують депозитні контракти або ескроу-системи. Такі мости часто стають ціллю атак, тому що в них зберігається багато коштів, а механізми перевірки складні й можуть містити вразливості.

Основні вектори атак:

- Компрометація приватних ключів валідаторів або мультипідписів.

- Помилки у логіці роботи мостів.

- Підміна повідомлень або спотворення даних оракулів.

Приклад: Force Bridge

У червні 2025 року хакер зламав Force Bridge — міст між Nervos, Ethereum та BNB Chain — і викрав мільйони доларів. Уразливість він знайшов у слабкій системі контролю доступу при моніторингу в реальному часі. Спочатку зловмисник тестував атаку, вивівши лише $25, а потім провів повноцінний експлойт.

Збиток: ~ $3.8 млн.

Фішинг та соціальна інженерія (компрометація ключів)

Лише за першу половину 2025 року користувачі втратили понад $1,7 млрд через компрометацію гаманців та ще $410 млн внаслідок фішингу — це близько 35% усіх світових криптовтрат за цей період.

Людський фактор — головна вразливість поза блокчейном, яку використовують для атак. Хакери обманюють співробітників або користувачів, щоб отримати доступ до ключів, приватних гаманців, seed-фраз або модулів інфраструктури. Використовується все: від фішингових сайтів до інсайдерських витоків. Такі атаки небезпечні як для DeFi-проєктів і централізованих бірж, так і для платіжних бізнес-інструментів.

Щоб знизити ризики компаній, важливо правильно налаштовувати рівні доступу для співробітників. Наприклад, у криптогаманці BitHide передбачено доступ відповідно до ролі: співробітники можуть бачити лише ті функції та дані, які потрібні їм для роботи, без доступу до управління всіма гаманцями або адміністративні налаштування.

Приклад: Злам Bybit

Найбільша централізована біржа Bybit стала жертвою атаки, проведеної за допомогою соціальної інженерії та компрометації підписного інтерфейсу. Група Lazarus зламала робоче середовище одного з розробників гаманця та підмінила інтерфейс підписання транзакцій. У результаті троє валідаторів ненавмисно схвалили транзакцію, яка змінила логіку контракту.

Збиток: ~ $1.4 млрд

Приклад: MetaMask

У травні 2025 року хакери використали нову функцію делегування в Ethereum — EIP‑7702. Користувачі MetaMask отримували фішингові pop-up вікна з проханням «підтвердити делегування». Один із користувачів втратив $146 551 в ETH за одну транзакцію.

Користувачам DeFi важливо пам’ятати про ризики фішингових посилань. В іншому матеріалі ми розповідали, як працює модель шахрайства Drainer-as-a-Service, за минулий рік через дрейнери було викрадено майже $500 млн.

Що відбувається після зламів

Відмивання через DEX та міксери

Зловмисники переводять викрадені токени на децентралізовані обмінники (DEX), щоб конвертувати їх у стейблкоїни. Також вони використовують міксери, такі як Tornado Cash та Railgun, щоб приховати походження коштів. Для бізнесу критично важливо перевіряти всі вхідні активи на AML-ризик, щоб уникнути блокувань.

Аналітики зазначають, що хакери, які викрали приватні ключі, найчастіше одразу використовують мости та міксери, а решта — працюють через DEX. Такі операції значно ускладнюють відстеження коштів, однак сучасні блокчейн-аналітичні інструменти часто дозволяють виявити шляхи відмивання та схожі схеми в різних інцидентах.

Переговори та повернення коштів

Іноді біржі та протоколи публічно пропонують «білі бонуси» — програми винагороди за повернення викрадених коштів. У таких випадках хакери частково або повністю повертають викрадене, як це сталось з уже згаданим Loopscale. Також відомі й інші успішні кейси переговорів з хакерами:

ZKSync Era. Після зламу, пов’язаного з компрометацією одного з внутрішніх гаманців, з протоколу ZKSync було виведено $5 млн. Команда звернулась до хакера з пропозицією повернути кошти з збереженням анонімності та виплатою 10% «білого бонуса». Атакуючий повністю повернув викрадене.

zkLend. Платформа zkLend у лютому 2025 року втратила близько $9 млн через помилку у смартконтракті. Одразу після інциденту розробники запропонували хакеру 10% від суми за добровільне повернення. Вже за добу частину коштів було повернуто, а діалог з атакуючим продовжувався через анонімні канали.

Заморожування та вилучення коштів

Одним із помітних кейсів стала операція проти російської криптобіржі Garantex, проведена у березні 2025 року. В результаті спільних дій правоохоронних органів США, Німеччини та Фінляндії було заморожено активи на суму понад 28 мільйонів доларів, а також вилучено сервери та домени, пов’язані з діяльністю біржі. За даними розслідування, через Garantex за кілька років пройшло понад $96 млрд.

Розслідування та судові позови

У США та Європі посилилась практика кримінального переслідування криптошахраїв. У червні 2025 року в Нью-Йорку було подано позов проти організаторів схеми Понці на суму 330 мільйонів фунтів стерлінгів. Спільна робота правоохоронців дозволила заблокувати рахунки, домени та платформи, задіяні у махінаціях.

Як захиститися від DeFi-атак

Хоча більшість DeFi-атак відбувається на рівні смартконтрактів та інфраструктури протоколів, саме користувачі найчастіше несуть прямі збитки. Щоб мінімізувати ризики втрат, важливо дотримуватись базових правил безпеки.

1. Використовуйте некастодіальні гаманці

Приватні ключі — це головний доступ до ваших грошей. Ніколи не зберігайте їх у нотатках, хмарних сховищах або на комп’ютері без захисту. Компаніям слід використовувати рішення, розроблені спеціально для них, як некастодіальний криптогаманець BitHide. Його ПЗ працює на сервері клієнта, жодні треті особи не мають доступу ані до приватних ключів, ані до активів, ані до даних бізнесу.

2. Перевіряйте сайти перед підключенням гаманця

Шахраї створюють фішингові копії популярних DeFi-сервісів. Перш ніж підключати MetaMask або інший гаманець, завжди перевіряйте адресу сайту. Використовуйте лише офіційні посилання — наприклад, з CoinGecko, CoinMarketCap.

3. Не залишайте великі суми у протоколах

Навіть перевірений проєкт може бути зламаний. Зберігайте у DeFi лише ту суму, яку готові втратити. Основні активи краще тримати на холодному гаманці.

4. Відкликайте дозволи на токени

Коли ви підтверджуєте доступ до токенів у DeFi-додатках, вони можуть зберігатись назавжди. Це створює ризик, особливо якщо проєкт зламають. Перевіряйте та відкликайте старі дозволи через спеціалізовані сервіси.

5. Не підписуйте невідомі транзакції

Якщо гаманець просить підтвердити «делегування», «approve» або незрозумілу операцію, зупиніться та перевірте, до чого це може призвести. Одна помилка — і ви втратите всі кошти на гаманці.

6. Будьте обережні у соцмережах та месенджерах

Не переходьте за посиланнями з чатів, особливо якщо це «airdrop», «повернення коштів» або «перевірка активності». Шахраї часто маскуються під адміністраторів проєктів або техпідтримку.

7. Слідкуйте за новинами

Підписуйтесь на авторитетні джерела (PeckShield, CertiK, ScamSniffer, Rekt.news). Чим раніше ви дізнаєтесь про атаку на протокол, тим більше шансів вивести кошти до втрат.

8. Будьте обережні з UX-елементами

У червні 2025 року сталися серйозні інциденти з Cointelegraph та CoinMarketCap — хакери використали вразливості в інтерфейсних елементах (банери, картинки «doodles»), щоб впровадити фішингові спливаючі вікна з закликами підключити гаманець і підтвердити «винагороду» — у результаті деякі користувачі втратили кошти.

Висновок

DeFi продовжує залишатись однією з найризикованіших сфер криптоіндустрії: атаки стають усе більш витонченими, збитки від них обчислюються мільярдами, а користувачі та бізнеси втрачають активи в один клік. Основні загрози — помилки у смартконтрактах, маніпуляції цінами через оракули, уразливості мостів та людський фактор.

Захистити свої кошти та інфраструктуру можна лише при комплексному підході: технічній безпеці, правильному налаштуванні доступу та використанні безпечних інструментів для роботи з криптою.

У криптогаманці для бізнесу BitHide є технології, що захищають від експлойтів: зашифровані колбеки, багаторазова заміна IP-адреси для кожної транзакції, одноразові адреси для агрегації коштів. Зв’яжіться з нашим менеджером, щоб дізнатися, як BitHide може допомогти вашому бізнесу працювати з криптовалютою зручно та безпечно.