Як відстежують криптовалюту: методи деанонімізації

Від IP-адреси до поста в Instagram: як можуть відстежити транзакції й пов’язати їх із вами.

Технологія блокчейн — це не анонімна мережа, а прозорий реєстр. У ньому немає імен, але є всі необхідні для розкриття особи дані: адреси гаманців, деталі транзакцій, час активності та, головне, IP-адреси.

Ці дані збирають і зберігають ноди, частину з яких контролюють злочинці й хакери. Вони пов’язують криптогаманці з реальними людьми й навіть визначають їхнє фізичне розташування.

У статті розповімо, як відбувається деанонімізація транзакцій і чому вона може бути небезпечною для користувачів криптовалют.

Як відстежити криптовалюту та деанонімізувати бізнес

Компанії працюють із набагато більшою кількістю транзакцій, ніж пересічні користувачі, тому бізнес простіше деанонімізувати й обчислити його обіг. Ось як можуть відстежити ваші транзакції в блокчейні й пов’язати їх із реальною особою:

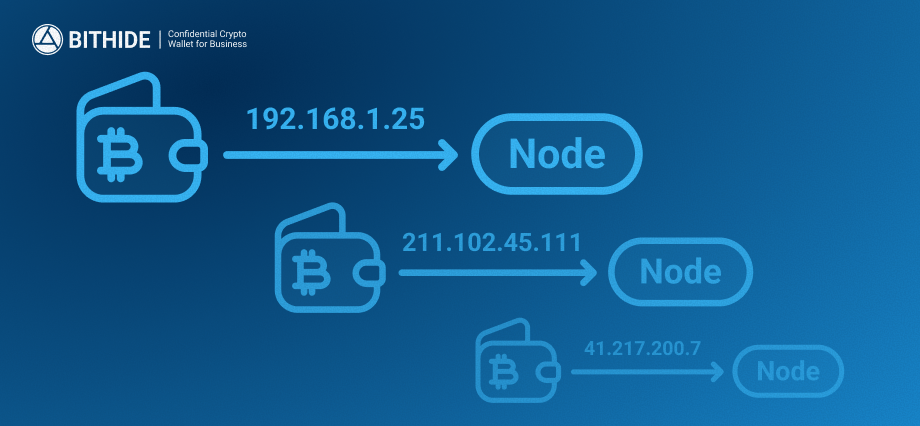

1. Відстеження IP-адрес і мережевих метаданих

Під час кожної транзакції криптогаманець підключається до публічної ноди та передає їй реальну IP-адресу й метадані, включно з мітками часу, типом пристрою та іншими технічними даними. Багато нод належать хакерам і злочинцям. За допомогою IP-адреси вони можуть відстежувати всі ваші транзакції й навіть ваше фізичне розташування.

Такі випадки вже призводили до насильства й вимагання. У всьому світі трапляються десятки викрадень криптоінвесторів та підприємців. Один із найвідоміших — нещодавнє викрадення Девіда Баллана, співзасновника компанії Ledger. Бізнесмена вдалося врятувати, однак перед цим злочинці відрізали йому палець.

2. Ончейн-мітки та бази позначених адрес

Ончейн-мітки — це теги на адресах у блокчейні. Наприклад, якщо адреса належить міксеру чи даркнет-магазину, аналітичні платформи (Chainalysis, Elliptic, TRM Labs) позначають її як «підозрілу», і вся криптовалюта, що проходить через неї, отримує підвищений рівень AML-ризику. Ця інформація назавжди зберігається в блокчейні. Навіть якщо кошти були перемішані чи надіслані через проміжні гаманці, вони залишаються «забрудненими».

Бізнес, що взаємодіє з такою криптовалютою, потрапляє до зони ризику. В іншій статті ми розповідали про те, як компанії заморозили кошти через всього один підозрілий платіж від клієнта.

3. Офчейн-аналітика: Telegram, GitHub, соцмережі

Все частіше використовують аналіз офчейн-джерел (поза блокчейном). Власники проєктів та бізнес-гаманців самі розкривають критичні деталі: ENS-імена, адреси на лендингах, коментарі на форумах, Telegram-чати, GitHub-репозиторії, Twitter/X і Discord та API-документацію. Інформація у відкритому доступі часто дозволяє напряму пов’язати гаманець із конкретною компанією, розробником або проєктом.

Так, наприклад, у грудні 2024 року на Балі викрали українця Ігоря Єрмакова та його водія. Його змусили переказати близько $214 000 у криптовалюті з рахунку Binance. Підозрювані могли визначити жертву через комбінацію офчейн-сигналів (пости в Telegram-каналі, в Instagram-акаунті) та ончейн-даних.

За рік до цього випадку, також на Балі, пограбували криптоінвестора Юрія Бойцова. До нього на віллу увірвалися четверо злочинців, які змусили його переказати на їхній гаманець $284 000 у біткоїнах. Місцезнаходження інвестора змогли визначити завдяки його публікаціям у соцмережах.

4. Графовий аналіз транзакцій, точки входу та виходу

Зловмисники вибудовують графові ланцюжки криптовалютних переказів: від клієнта до платіжного шлюзу, далі — до розподільчих і фінальних гаманців. Навіть за використання багатьох проміжних адрес, зв’язки між ними можна відновити завдяки аналізу часу, обсягів і структури транзакцій. Такий граф дозволяє візуалізувати рух коштів і розкриває бізнес-логіку.

Але навіть якщо схема роботи компанії повністю побудована в ончейні, виходи на централізовані біржі (CEX) все одно залишаються вразливим місцем. Будь-яке поповнення або виведення криптовалюти з біржі залишає запис у блокчейні, який можна зіставити з верифікованим KYC-профілем. Ці дані зберігаються назавжди й стають частиною ончейн-сліду, який може привести до реального власника адреси.

5. Поведінкове профілювання та аналіз патернів

Машинне навчання аналізує, як саме користувачі взаємодіють із блокчейном. Враховуються такі параметри, як частота входів у гаманець, час між транзакціями, швидкість реакції на події (наприклад, на зміну курсу), а також обсяги операцій.

Приклад — масові виплати у певні дні місяця й повторювані суми, характерні для виплат зарплат. На основі цих патернів можна відрізнити одиночного користувача від організованого бізнесу.

6. Уразливі точки в колбеках і API

Багато бізнесів використовують callback-сповіщення та відкриті API для отримання статусів транзакцій або автоматизації криптоплатежів. Однак без належного захисту — підпису даних і шифрування — колбеки стають вразливими. Їх можна перехопити або проаналізувати й визначити структуру потоків, адреси гаманців і бізнес-логіку: хто платить, скільки й куди.

Так, iGaming-платформа зіткнулася з атакою, під час якої зловмисники скомпрометували колбек-дані. Вони змогли підробити інформацію про баланси на ігрових рахунках і вивести з особистих кабінетів гроші, яких насправді там не було. Після інциденту компанія звернулася до нас із завданням захистити інфраструктуру від подібних атак.

BitHide використовує шифрування колбек-сповіщень, щоб виключити втручання й перехоплення даних. Кожне сповіщення супроводжується криптографічним підписом, що дозволяє перевірити достовірність події на боці клієнта.

Висновок

Існує безліч способів пов’язати криптогаманець із реальною особою користувача. Деанонімізація може завершитись, у кращому випадку, втратою великої суми, а в гіршому — частин тіла. Будьте уважні: не повідомляйте в соціальних мережах про те, що володієте криптовалютою, і не відкривайте гаманці чи портфелі в публічних місцях. Бізнесу, який працює з криптовалютою, важливо обирати безпечні платіжні рішення, розроблені спеціально для компаній. Зв’яжіться з нашою командою та дізнайтеся, як BitHide може вирішити завдання вашого бізнесу.