Фальшиві CAPTCHA, ейрдропи та застосунки: як захистити свою криптовалюту

Криптофейкова епідемія 2025: як не стати жертвою шахраїв.

Фішинг і соціальна інженерія й надалі залишаються основними способами зламу в криптоіндустрії. А зловмисники використовують уразливості, пов’язані з людським фактором, щоб викрасти активи.

За даними нещодавніх звітів, лише за першу половину 2025 року втрати від криптошахрайства та зламів перевищили $3,1 млрд. А за прогнозами, до кінця року сума може перевищити $4,3 млрд. Навіть досвідчені користувачі не застраховані: шахраї вигадують усе більш витончені схеми, від підробних CAPTCHA до шкідливих розширень для браузерів.

Ризики зростають і для бізнесу: навіть лояльний співробітник може стати жертвою соціальної інженерії або перейти за шкідливим посиланням. Результат: корпоративні гаманці скомпрометовані, бізнес втрачає сотні тисяч доларів.

У цій статті ми розглянемо популярні фішингові схеми та запропонуємо практичні кроки для захисту ваших криптоактивів.

Фальшиві додатки

Підроблені криптозастосунки можуть проникати навіть в офіційні магазини, такі як Google Play та App Store, маскуючись під легітимні гаманці, біржі, торгові інструменти чи навіть підроблені сервіси для переказу коштів. Ці застосунки обіцяють зручне управління криптовалютою, але насправді крадуть seed-фрази, приватні ключі або ініціюють несанкціоновані перекази.

Після встановлення вони часто запитують підключення гаманця під приводами «синхронізації даних» або «перевірки безпеки», що призводить до швидкої втрати коштів.

Кейс

Яскравий приклад 2025 року — фейковий застосунок «Arkadiko Finance», який видавався за офіційний інструмент підтримки одного з DeFi-проєктів. Він поширювався через неофіційні канали й іноді проникав у магазини застосунків завдяки клонованому інтерфейсу. Користувачів перенаправляли на шахрайський сайт, де їх змушували вводити seed-фрази під виглядом «верифікації гаманця».

Таким чином, зловмисники отримували повний доступ і спустошували підключені гаманці. В одному із задокументованих випадків жертва втратила понад $100 тис. у різних криптовалютах всього за кілька годин після встановлення застосунку. Цей випадок показав, що подібні атаки поєднують фішинг і соціальну інженерію, особливо в таких спільнотах, як Discord, де довірливих користувачів найлегше заманити в пастку.

Список фейкових криптододатків

Нижче наведено список найбільш помітних підроблених криптозастосунків і платформ, виявлених цього року на основі звітів дослідників:

- CryptoWallet.com — маскувався під надійний гаманець, але насправді був створений для фішингу: викрадав облікові дані та приватні ключі, щоб виводити кошти користувачів.

- BitcoinPrime.io — копіював стиль застосунку з штучним інтелектом для автотрейдингу, обіцяючи високий дохід без зусиль. Після внесення коштів користувачам блокували виведення та вимагали додаткові «комісії за верифікацію», що призводило до повної втрати інвестицій.

- PlusToken — працював як фальшивий гаманець і інвестиційний застосунок, побудований за принципом піраміди. Обіцяв щоденні виплати, але ошукав користувачів у всьому світі більш ніж на $5,7 млрд.

- Bitconnect — сумнозвісний підроблений застосунок для кредитування та торгівлі, що зібрав мільярди, перш ніж зруйнувався й залишив користувачів із марними токенами. Для залучення нових учасників використовувалася система реферальних бонусів та обіцянки «гарантованого прибутку».

- Thodex — підроблена біржа, що раптово припинила роботу. Генеральний директор зник, викравши близько $2 млрд користувацьких активів. Для обману інвесторів застосовувалися фальшиві показники ліквідності.

- Apyeth Gifts — маскувався під застосунок для роздачі NFT. Користувачів змушували вводити фрази відновлення для «отримання призу», після чого підключені гаманці миттєво обнулялися.

Правила безпеки

Нижче наведені ключові правила, засновані на рекомендаціях експертів та аналізі реальних випадків шахрайства:

- Перевіряйте справжність розробника. Завжди звіряйте дані творця застосунку з офіційною інформацією компанії, а також шукайте значок верифікованого розробника в магазинах застосунків. Шахраї часто використовують схожі назви або логотипи, щоб ввести в оману.

- Вивчайте відгуки в магазині застосунків. Уважно аналізуйте коментарі користувачів. Підозрілими є однотипні захоплені відгуки, опубліковані масово — такі рейтинги зазвичай купуються.

- Шукайте інформацію про застосунок на офіційному сайті компанії. Перед завантаженням відвідайте сайт проєкту, щоб переконатися в існуванні застосунку, перевірити версію та знайти прямі посилання на встановлення. Легітимні сервіси зазвичай публікують такі дані в себе, що допомагає уникнути підробок у сторонніх магазинах.

- Завантажуйте лише з перевірених джерел. Користуйтеся офіційними магазинами застосунків і уникайте завантаження APK-файлів зі сторонніх сайтів, які часто використовуються для поширення вірусів. Налаштуйте магазин так, щоб блокувати неперевірені інсталяції, і переходьте тільки за офіційними посиланнями з домену компанії.

- Перевіряйте файли за допомогою антивіруса. Використовуйте надійні мобільні антивіруси для аналізу завантажень. Рішення від Kaspersky чи Malwarebytes допомагають виявити приховані загрози на кшталт кейлогерів або дрейнерів, вбудованих у підробні застосунки.

- Уникайте зайвих дозволів. Під час встановлення перевіряйте, які доступи запитує програма. Легальні криптозастосунки не вимагають повного контролю над пристроєм чи доступу до контактів. Відхиляйте підозрілі дозволи та видаляйте застосунок, якщо він вимагає надмірних прав.

- Тестуйте невеликими сумами. Якщо сумніваєтеся, спершу підключіть новий гаманець із мінімальним балансом і перевірте роботу. Це зменшить можливі втрати у разі крадіжки.

Фейкові розширення для браузерів

Розширення для браузерів незамінні для користувачів криптовалют: вони дозволяють зручно працювати з гаманцями на кшталт MetaMask, Phantom та іншими прямо в браузері. Зловмисники завантажують підробні розширення на офіційні майданчики, такі як магазин доповнень Mozilla. Там вони спочатку виглядають нешкідливо, щоб пройти модерацію, а потім отримують дані довірливих користувачів, які встановлюють їх без перевірки.

Критична вразливість полягає у можливості автоматичних фонових оновлень розширень після встановлення, часто без повідомлення користувача. Це дає хакерам шанс внести непомітні зміни в код. Після цього програма зможе викрасти дані: seed-фразу, приватні ключі або деталі транзакцій. Так, колись безпечний інструмент перетворюється на пастку. Така схема називається Extension Hollowing.

Кейс

Показовим є приклад із кампанією GreedyBear. Хакери розмістили понад 150 фейкових розширень для Firefox, які імітували популярні гаманці на кшталт MetaMask, TronLink, Exodus і Rabby Wallet. У результаті зловмисники викрали понад $1 млн цифрових активів.

Правила безпеки

Щоб захиститися від підробних розширень, важливо виробити зрозумілий процес перевірки, який знизить ризики під час встановлення та оновлення:

- Перевіряйте справжність розробника. Переконайтеся, що творець розширення діяв від імені офіційної компанії. Звертайте увагу на наявність верифікованих значків у магазині та звіряйте дані зі сторінкою розробника на сайті компанії чи GitHub.

- Вивчайте відгуки в магазині. Звертайте увагу на коментарі користувачів. Червоні прапорці — це однотипні позитивні відгуки, залишені групами, або скарги на раптову втрату даних. Найнадійніші розширення — з довгою історією та послідовними, докладними відгуками.

- Звіряйте інформацію на офіційному сайті компанії. Перед установкою відвідайте розділ розширень на сайті проєкту. Перевірте номери версій, примітки до релізів і прямі посилання на завантаження. Порівняння з магазином допоможе виявити небезпечні клони.

- Вимикайте автоматичні оновлення. У налаштуваннях браузера вимкніть автооновлення для криптовалютних розширень. Активуйте їх вручну, попередньо вивчивши список змін, щоб вчасно помітити шкідливі модифікації.

- Використовуйте інструменти безпеки для моніторингу. Застосовуйте менеджери доповнень або антивірусні розширення (наприклад, від Malwarebytes), щоб відстежувати підозрілі дії, на кшталт несанкціонованих мережевих запитів, після встановлення.

Зображення зі шкідливим кодом

Зловмисники все частіше використовують стеганографію, щоб вбудовувати шкідливий код безпосередньо в зображення. У такому випадку файл зовні залишається звичайною картинкою, але в пікселях або метаданих приховано виконуваний payload (шкідлива програма або скрипт). Такий код може активуватися при відкритті зображення або при обробці файлу вразливим ПЗ.

Часто цей прийом поєднують із соціальною інженерією. Наприклад, нападники створюють фальшиві профілі в LinkedIn, видають себе за рекрутерів або претендентів, вибудовують довіру й надсилають «резюме», «портфоліо» або «фото для верифікації» з вбудованим у них шкідливим зображенням. Відкриття такої вкладеної картинки може призвести до крадіжки даних, шифрування файлів (ransomware) або компрометації гаманців.

Кейс

Гарний приклад соціальної інженерії описано в пості фахівчині з кібербезпеки Ніколь Лонг. Зловмисники створюють листи від імені «рекрутерів» з підставними іменами, посадами та деталями компаній, узятими з LinkedIn, стверджуючи, що адресат підходить на вакансію. У листі пропонують созвонитися через посилання Calendly, яке веде на фальшиву сторінку. У цьому конкретному випадку картинки не згадувалися, але подібні кампанії легко еволюціонують.

Більш просунуті атаки використовують стеганографію безпосередньо: у низці фішингових операцій зловмисники ховають JavaScript або інший код у пікселях зображень, розсилаючи їх як підроблені рахунки чи підтвердження замовлень. Шкідливі набори типу VIP Keylogger та 0bj3ctivity Stealer відомі тим, що доставляють коди таким чином. У криптоконтексті поширена тактика «VidSpam», коли зловмисники розсилають відео-вкладення (або адаптують метод під зображення) у шахрайських Bitcoin-групах у WhatsApp, підштовхуючи жертв до швидких переказів. При цьому вони активно використовують контент, згенерований ШІ, щоб виглядати правдоподібно й обходити фільтри.

Правила безпеки

Щоб мінімізувати ризики зараження шкідливими зображеннями, експерти рекомендують впровадити такі заходи захисту:

- Не відкривайте підозрілі зображення. Будьте особливо уважні до вкладень від невідомих чи неочікуваних відправників. Краще одразу видаляйте або ізолюйте такі файли, не переглядаючи їх.

- Використовуйте актуальне антивірусне ПЗ. Встановіть сучасні рішення з функцією виявлення стеганографії, які вміють аналізувати піксельні дані та метадані на наявність аномалій.

- Регулярно оновлюйте операційну систему. Своєчасно встановлюйте останні патчі, щоб закривати вразливості, які експлуатуються шкідливими програмами під час обробки файлів.

- Перевіряйте справжність відправників. Зіставляйте профілі у LinkedIn та інших мережах з офіційними сайтами компаній, перш ніж взаємодіяти з отриманими файлами.

- Використовуйте безпечні переглядачі та пісочниці. Відкривайте зображення в ізольованих середовищах або програмах, які видаляють метадані та блокують виконання скриптів.

Фальшиві протоколи та ейрдропи

Користувачі Web3 останнім часом усе частіше стикаються з відносно новою та небезпечною загрозою — дрейнерами.

Це шкідливі смарт-контракти, які спустошують криптогаманці, обманюючи користувачів за допомогою функцій на кшталт approve або setApprovalForAll, що дають зловмисникам необмежений доступ до коштів. Сьогодні такі інструменти продаються у форматі Drainer-as-a-Service (DaaS) за ціною $100–$300. Це дозволяє навіть новачкам запускати атаки, використовуючи готові комплекти і фішингові dApp’и. Жертвами зазвичай стають користувачі великих платформ на кшталт Uniswap або OpenSea (часто трапляються їхні підробки), а також ті, хто цікавиться DeFi-протоколами, ейрдропами, NFT-мінтами чи проєктами GameFi.

Кейс

Характерний приклад — шахрайський ейрдроп Uniswap ($UNI). Нападники створили підробний сайт, що копіював офіційний децентралізований обмінник Uniswap (uniswap.org), і рекламували фіктивну роздачу 10 млн UNI. Користувачам пропонували підключити гаманець і схвалити шкідливий смарт-контракт, який миттєво виводив кошти. В одному випадку за лічені хвилини жертва втратила близько $50 тис. в Ethereum та стейблкоінах.

Для поширення підробки використовувалися сайти з помилками в адресі (наприклад, un1swap.org) і тіньові рекламні мережі. Шахраї експлуатували довіру до відомого бренду та привабливість «безкоштовних токенів».

Правила безпеки

Захист від дрейнерів вимагає максимальної обережності під час взаємодії з незнайомими проєктами та регулярних перевірок. Щоб уникнути підтверджень, що призводять до крадіжки коштів, дотримуйтеся таких практик:

- Використовуйте окремий порожній гаманець. Для тестування ейрдропів, мінтів чи нових проєктів підключайте гаманець без коштів.

- Ретельно перевіряйте URL. Фішингові сайти часто використовують малопомітні помилки в адресах. Підключайтеся лише через офіційні посилання.

- Уважно перевіряйте кожен запит-транзакцію. Відхиляйте будь-які незрозумілі запити — дрейнери маскуються під «порожні» дозволи.

- Регулярно відкликайте дозволи. Використовуйте сервіси на кшталт Revoke.cash або розділ Token Approvals на Etherscan, щоб обмежувати доступ до гаманця.

- Ігноруйте непрошені повідомлення про роздачі чи мінти. У соцмережах такі пропозиції майже завжди є приманкою від власників дрейнерів.

- У бізнес-процесах застосовуйте платіжні рішення з розмежуванням доступу. Не кожному співробітнику потрібен доступ до всіх гаманців чи чутливих транзакцій.

Дотримання цих правил знижує вразливість, особливо для компаній, де ризики зростають через багатокористувацький доступ.

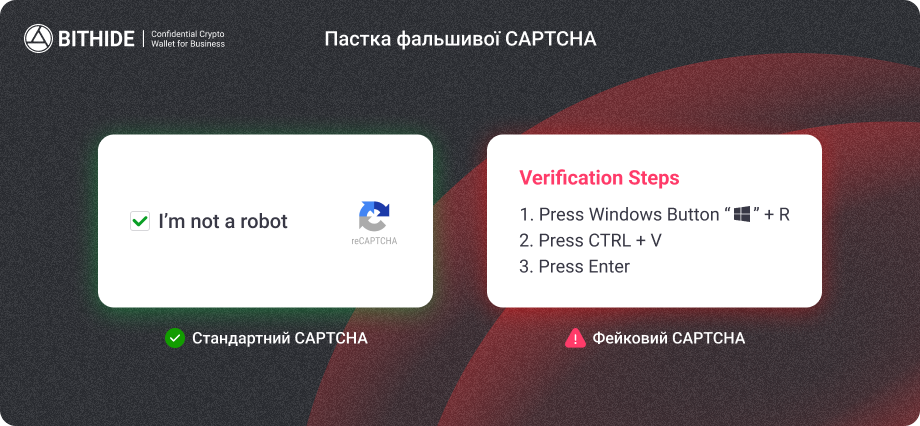

Фальшиві CAPTCHA

Підробні CAPTCHA — це оманливі вікна, що імітують звичні чекбокси «Я не робот» або завдання від сервісів на кшталт Cloudflare чи Google. Жертв заманюють через шкідливу рекламу, SEO-підробку пошукової видачі, зламані сайти або посилання в соцмережах.

Після переходу на фейкову сторінку користувачеві пропонують таку «перевірку», яка маскує встановлення шкідливого ПЗ. Наприклад, вставляння вмісту буфера обміну в командний рядок. Це дозволяє запускати приховані скрипти (часто PowerShell), вбудовані в файли чи зображення, що призводить до зараження стилерами на кшталт Lumma Stealer, які крадуть облікові дані та дані криптогаманців.

Кейс

Дослідження Trend Micro виявило багатоступеневі атаки з використанням підробних CAPTCHA, де оманливі вікна запускали ланцюжок дій, що завершувався встановленням шкідливого ПЗ. Наприклад, користувачі стикалися з підробними перевірками на скомпрометованих чи фальшивих сайтах. Їм пропонували вставити текст із буфера обміну, що активувало PowerShell-скрипт, прихований у файлі «Nusku.jpeg». Сценарій був зашифрований за допомогою циклів і XOR, а кінцевим результатом ставало встановлення Lumma Stealer у форматі PE. Такі схеми еволюціонували від простого фішингу до складних ланцюжків атак, у ході яких зловмисники отримували дані для крадіжки криптовалюти або запускали програми-вимагачі. Відомі кампанії, пов’язані з APT28, що використовують подібні методи.

Правила безпеки

Щоб захиститися від підробних CAPTCHA, важливо зберігати пильність під час будь-яких неочікуваних запитів і посилювати технічні заходи захисту. Ці кроки допоможуть уникнути виконання прихованих команд, які можуть скомпрометувати систему:

- Не виконуйте підозрілі інструкції. Справжні CAPTCHA ніколи не вимагають дивних комбінацій клавіш чи вставки невідомого вмісту в консоль.

- Перевіряйте справжність сайтів. Завжди звертайте увагу на URL-адреси й використовуйте закладки для доступу до знайомих сервісів, щоб уникнути переходів на підробні сторінки.

- Встановіть блокувальники реклами та увімкніть попередження браузера. Так менше шансів натрапити на шкідливу рекламу чи небезпечні посилання в результатах пошукової видачі.

- Використовуйте антивірус із функцією сканування в реальному часі. Такі інструменти допоможуть вчасно виявити перехоплення буфера обміну чи замасковані скрипти.

- Регулярно оновлюйте браузер та операційну систему. Патчі закривають уразливості, які активно експлуатуються в подібних атаках.

Фейкові оновлення

Шахраї часто поширюють підробні оновлення програм або криптогаманців через електронні листи, спливаючі вікна чи соціальні мережі, маскуючи шкідливе ПЗ під легітимні патчі для браузерів, гаманців або компонентів операційної системи. Такі «оновлення» під час завантаження встановлюють стилери або кейлогери, надаючи доступ до криптографічних даних. Крім того, зловмисники можуть використовувати підроблені посвідчення особи, видаючи себе за співробітників підтримки чи KYC-спеціалістів. Це робить шкідливі сповіщення про оновлення ще більш переконливими.

Кейс

Користувач Х, @splinter0n, описав у пості діючий шахрайський сценарій: регулярні атаки на користувачів, під час яких викрадаються всі дані Microsoft/OneDrive. Зловмисники отримують доступ до акаунтів, щоб красти паролі, ключі чи особисті файли, нерідко змінюючи налаштування так, щоб заблокувати відновлення. У пості зазначається, що під час встановлення Windows OneDrive може автоматично копіювати конфіденційні дані, якщо функцію не вимкнено, що значно підвищує ризики. Автор поста, який набрав понад 9 тис. переглядів, закликає всіх негайно перевірити історію входів і вміст акаунта.

Правила безпеки

Захист від підробних оновлень потребує перевірки джерел і багаторівневого захисту. Лише так можна блокувати несанкціонований доступ. Зверніть увагу на ці заходи, щоб не встановити шкідливе ПЗ і не допустити витоку даних:

- Завантажуйте оновлення лише з офіційних сайтів або магазинів застосунків. Ігноруйте несподівані сповіщення чи листи з «терміновими патчами».

- Увімкніть двофакторну автентифікацію (2FA) для всіх акаунтів, особливо хмарних сервісів на кшталт OneDrive. Використовуйте застосунки-автентифікатори або апаратні ключі для додаткового захисту.

- Регулярно перевіряйте історію входів і список пристроїв у налаштуваннях акаунта, щоб виявляти й блокувати підозрілі дії.

- Використовуйте антивірусне ПЗ з функцією сканування в реальному часі, щоб виявляти та ізолювати підробні інсталятори чи шкідливі файли.

- Посилюйте паролі за допомогою менеджерів і не використовуйте їх повторно на різних платформах, щоб мінімізувати наслідки витоків.

У сфері криптовалют одне фальшиве оновлення може обернутися повною втратою коштів, тому користувачам критично важливо дотримуватися хоча б базових заходів безпеки.

Висновок

У міру розвитку криптовалютної індустрії ускладнюються й методи зламів: шахраї постійно винаходять нові способи експлуатації вразливостей у додатках, розширеннях та діях користувачів. Загрози ховаються в підробних CAPTCHA, смарт-контрактах, фейкових додатках, оновленнях, і навіть звичайне зображення може містити шкідливий код. Бізнесу слід приділяти безпеці особливу увагу: одна помилка будь-якого співробітника може спричинити колосальні фінансові та репутаційні втрати.

Щоб не стати легкою здобиччю шахраїв:

- Використовуйте апаратні гаманці для довгострокового зберігання, нехай приватні ключі залишаються офлайн і недосяжними для віддалених атак.

- Увімкніть багатофакторну автентифікацію (2FA) для всіх акаунтів і гаманців. Використовуйте застосунки-автентифікатори або апаратні ключі замість SMS.

- Регулярно відкликайте токен-апруви та відстежуйте активність гаманця через інструменти на кшталт Etherscan чи Revoke.cash, щоб не передати дрейнерам свої активи.

- Уникайте непроханих посилань, ейрдропів чи оновлень — перевіряйте все через офіційні канали перед кліком або підключенням.

- Регулярно інформуйте команду про методи соціальної інженерії, а також проводьте аудит пристроїв і дозволів.

- Використовуйте некастодіальні рішення з розширеними функціями приватності, щоб мінімізувати відстежуваність і ризики розкриття даних.

Запросіть демо BitHide, щоб дізнатися, як платіжне рішення захищає активи та дані завдяки розмежуванню доступу, зашифрованим резервним копіям і некастодіальній архітектурі, забезпечуючи бізнесу випередження загроз.