Не фишинг и не утечка: как Infostealer собрал 420 000 учётных записей Binance

Как вредоносное ПО получает учётные данные с ваших устройств.

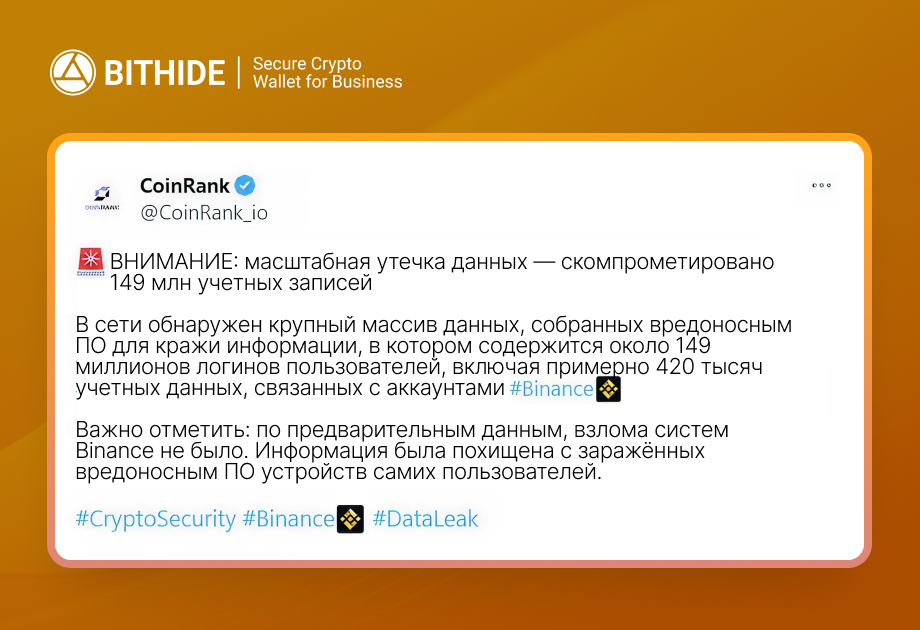

27 января 2026 года исследователь безопасности Иеремия Фаулер обнаружил открытую базу данных со 149 млн скомпрометированных учётных записей. Среди них около 420 тыс записей, связанных с Binance. Это был не взлом биржи и не классическая утечка данных Binance, а результат массовой работы вредоносных программ класса Infostealer, которые собирали данные прямо с устройств пользователей.

Разбираемся, что именно произошло, чем опасен Infostealer и что делать, если есть подозрение на компрометацию.

Коротко о главном

- Инцидент начался с открытой базы данных, а не со взлома сервиса — 149 млн учётных записей, включая около 420 000, связанных с Binance, были собраны вредоносным ПО с устройств пользователей.

- Infostealer крадёт больше, чем пароли — cookies и session-токены позволяют обходить 2FA и входить в аккаунты как легитимный пользователь.

- Одно заражённое устройство открывает доступ ко всему — почта, биржи, банки, мессенджеры и корпоративные сервисы попадают в один лог.

- Данные были готовы к немедленному злоупотреблению — метаданные, идентификаторы устройств и прямые URL упрощали автоматический захват аккаунтов.

- Компрометацию трудно распознать сразу — первые признаки выглядят как обычные входы, уведомления о новых сессиях или незнакомые API-ключи.

- Реальный ущерб начинается после получения доступа — атакующие подменяют реквизиты выплат, рассылают фишинговые сообщения от имени компании и напрямую выводят средства.

- Устройство пользователя — главный фактор безопасности: изолированные окружения, аппаратная 2FA, строгие политики ПО и контроль сессий снижают риск таких атак.

Что такое Infostealer и что именно он крадёт

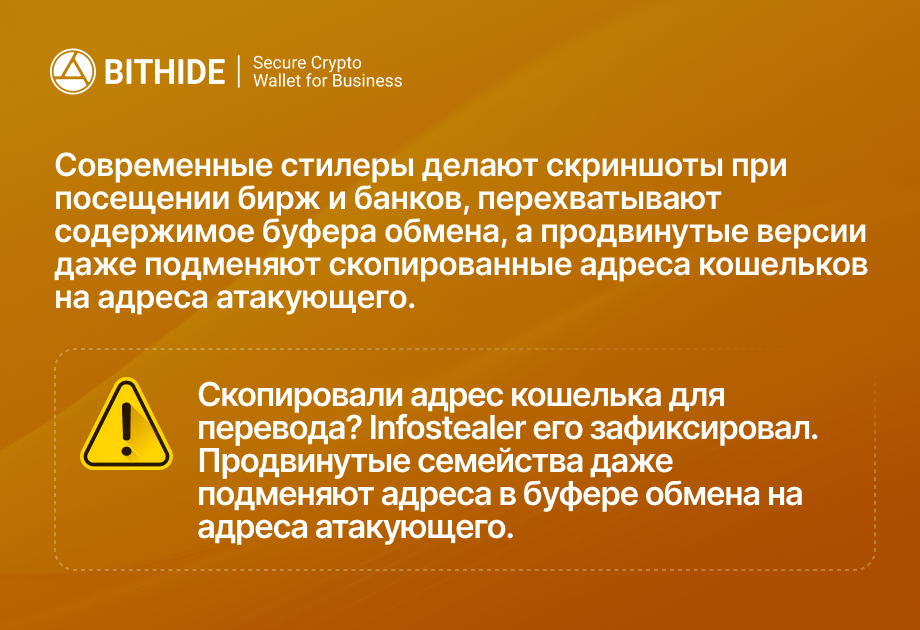

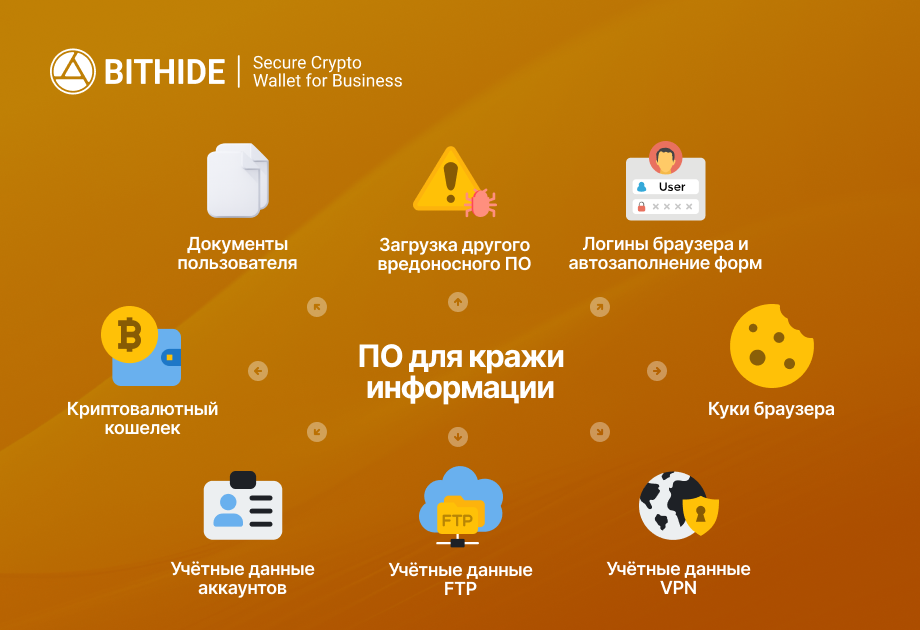

Infostealer (стилер) — класс вредоносного ПО, специализирующегося на тихом сборе конфиденциальных данных с заражённых устройств. В отличие от шифровальщиков или банковских троянов, стилеры работают незаметно, не нарушая работу системы, чтобы жертва не заподозрила компрометацию максимально долго.

Браузеры хранят логины и пароли в локальных базах данных. Стилеры умеют извлекать эти данные, даже если они «защищены» встроенными механизмами браузера. Сохранённые адреса, номера телефонов, данные платёжных карт попадают в лог целиком.

Но самое опасное — cookies и session-токены. Они содержат временные ключи аутентификации, которые позволяют обойти логин вообще. Атакующий просто импортирует украденные cookies в свой браузер и получает доступ к уже залогиненной сессии. Даже если у вас включена двухфакторная аутентификация, активная сессия остается валидной до её принудительного разрыва.

Это критичный момент: 2FA защищает момент входа, но не защищает уже начатую сессию.

Криптокошельки вроде MetaMask, Phantom, Rabby хранят данные локально в расширениях браузера. Некоторые семейства стилеров специализируются на извлечении seed-фраз и приватных ключей.

Что нашли исследователи и при чем здесь Binance

Иеремия Фаулер обнаружил публично доступную базу данных объёмом 96 GB без шифрования и парольной защиты. Внутри более 149 млн уникальных пар логин-пароль с метаданными.

База содержала записи от десятков популярных сервисов:

- 48 млн Gmail,

- 17 млн Facebook,

- 6,5 млн Instagram,

- 4 млн Yahoo,

- 420 000 Binance,

- плюс банковские сервисы, образовательные домены (.edu), государственные аккаунты (.gov).

Наличие Binance-записей не означает, что биржа была взломана. Анализ структуры данных показывает, что информация собиралась через вредоносное ПО Infostealer с заражённых пользовательских устройств, а не извлекалась из серверов компании. Это принципиально другой тип атаки. Не корпоративная утечка, а массовая компрометация конечных пользователей.

Почему криптоаккаунты привлекают особое внимание атакующих?

Успешный захват криптоаккаунта даёт немедленный доступ к ликвидным активам, которые можно вывести за минуты. А один инфицированный профиль пользователя обычно содержит связку: почта → биржа → облако → мессенджеры → корпоративные инструменты. На практике лог Binance почти всегда соседствует с логами Gmail, Outlook, Telegram, что открывает возможности для комплексных атак, от восстановления доступа через почту до фишинга контрагентов.

База была организована с использованием обратных идентификаторов (формат com.binance.user.device — как доменные имена, только задом наперёд) и уникальных hash-значений для каждой записи. Такая структура позволяет легко группировать данные по жертвам и автоматизировать массовый перебор украденных паролей на разных платформах.

Практический сценарий атаки на бизнес после Infostealer-компрометации

Разберём типичную цепочку атаки на компанию, которая проводит криптооперации — приём платежей, выплаты партнерам, расчёты с подрядчиками.

Этап 1: Заражение

Финансовый менеджер или сотрудник операционного отдела скачивает «крякнутую» версию популярного ПО для работы. Может быть Adobe, офисные утилиты, VPN-клиенты. Альтернативный вектор — расширение браузера, которое обещает удобство: конвертеры валют, трекеры цен криптовалют. Еще вариант — фишинговое письмо с файлом Excel или вложением, замаскированным под счёт от контрагента. При открытии такого файла запускается скрытый вредоносный код.

Этап 2: Сбор и передача украденных данных

Infostealer запускается в фоне, собирает данные: пароли, cookies, токены, файлы и отправляет их на сервер атакующего. Один лог (набор данных с одного устройства) обычно продается на теневых маркетплейсах за $5–$50 в зависимости от содержимого.

Этап 3: Продажа доступа

Логи попадают на Telegram-каналы, даркнет-маркетплейсы специализированные форумы. Покупатели фильтруют логи по критериям: страна, наличие криптобирж, корпоративные домены, банковские сервисы.

Этап 4: Захват аккаунта

Атакующий импортирует украденные cookies в свой браузер и получает доступ к аккаунтам без ввода пароля и обхода 2FA, если сессия еще активна. Входит в почту, биржу, мессенджеры. Если session-токены истекли, использует украденные пароли для входа, часто с тех же устройств или IP-адреса через прокси, чтобы не вызвать подозрений у систем мониторинга.

Этап 5: Дожим и монетизация

Здесь начинается реальный ущерб:

- Подмена реквизитов выплат. Атакующий входит в корпоративную почту, находит цепочки переписок с подрядчиками, партнерами. В момент, когда должна произойти выплата, отправляет письмо с «обновлёнными реквизитами», но адрес криптокошелька или банковские данные уже его. Письмо выглядит легитимно, отправлено с реального ящика, в контексте существующей переписки.

- Фишинг сотрудников и контрагентов. Скомпрометированный Telegram или Slack дает доступ к рабочим чатам. Атакующий пишет коллегам от имени жертвы: «срочно нужно подтвердить транзакцию», «отправь seed-фразу для проверки», «кликни на этот документ». Такие сообщения воспринимаются как легитимные, потому что отправлены знакомым аккаунтом.

- BEC-сценарии (Business Email Compromise). Классика: письмо от «CEO» финансовому директору с требованием провести срочный платёж. Если атакующий скомпрометировал почту реального руководителя — письмо будет отправлено с его ящика, подпись совпадёт, стиль общения тоже (вредоносное ПО даёт доступ ко всей переписке, можно изучить манеру общения).

- Прямая кража средств. Если в логе есть доступ к бирже с активами — атакующий выводит средства напрямую. Создает новый адрес для вывода (если whitelist не включён), проходит KYC от имени жертвы (если есть доступ к почте для подтверждения), выводит криптовалюту на миксеры или DEX.

- Создание API-ключей для автоматизированных атак. Тихое создание API-ключа на бирже с правами на торговлю. Затем искусственное раздувание цены с последующим сбросом монет, фиктивная торговля для создания объёмов, использование аккаунта жертвы для манипуляций рынком.

Как понять, что учётные данные утекли через Infostealer

Косвенные признаки на устройстве, что учётные данные Binance или другие утекли в сеть:

- Подозрительные процессы и файлы. Неизвестные процессы в диспетчере задач с именами, похожими на системные (svchost.exe, но в неправильной директории), необычная сетевая активность. Проверьте автозагрузку Windows (msconfig, Task Scheduler), нет ли там незнакомых записей.

- Расширения браузера, которые вы не устанавливали. Некоторые стилеры маскируются под расширения или устанавливают их дополнительно, чтобы закрепиться в системе и продолжать работу после перезагрузки. Проверьте chrome://extensions/ и аналоги в других браузерах.

- «Крякнутый» софт, сомнительные загрузки. Вспомните: устанавливали ли в последние месяцы что-то из неофициальных источников? Моды для игр, взломанные программы, «бесплатные» версии платного ПО — это основные векторы распространения стилеров.

- Внезапные уведомления о входах. Письма от сервисов с текстом «новый вход в аккаунт с устройства X из страны Y» — особенно если страна не ваша.

Признаки в аккаунтах:

- Входы с новых устройств или IP-адреса. Проверьте историю активности в настройках аккаунтов (Google, Facebook, биржи обычно показывают список активных сессий). Незнакомые устройства, странные локации — повод бить тревогу.

- Попытки восстановления пароля, которые вы не инициировали. Получили письмо «запрос на сброс пароля», хотя ничего не делали — возможно, атакующий пытается получить доступ через почту.

- Новые API-ключи, адреса для вывода, устройства в whitelist. Зайдите в настройки биржи: проверьте активные API-ключи (если не создавали — удалите), список адресов для вывода (whitelist), доверенные устройства.

- Изменения в настройках безопасности. Отключена 2FA, изменен номер телефона, добавлен новый email для восстановления — все это может быть действиями атакующего, который готовит почву для захвата.

- Письма о логинах/действиях, которые вы не совершали. «Вы изменили пароль», «создан новый API-ключ», «выполнена транзакция» — если не вы, значит кто-то другой.

Что делать прямо сейчас, если есть подозрение на Infostealer-утечку

Первые 30 минут:

1. Смените пароль основной почты и включите MFA.

Почта — ключ ко всему. Если атакующий контролирует почту, он может восстановить доступ к остальным сервисам. Смените пароль на сильный (минимум 16 символов, случайная генерация), включите двухфакторную аутентификацию. Лучший вариант — аппаратный ключ (YubiKey) или Passkeys (FIDO2), где это поддерживается. Избегайте SMS-кодов — они уязвимы к SIM-swap атакам.

Безопасность криптоаккаунтов строится на тех же принципах: уникальные пароли для каждой биржи, аппаратная 2FA, whitelist адресов для вывода средств. Чтобы понять, как защититься от Infostealer, запомните: не сохраняйте пароли в браузере, регулярно сканируйте систему антивирусом, а для критических операций используйте отдельное устройство или live-систему. Также остерегайтесь криптофейков, мошенники подделывают и браузерные расширения, и даже CAPTCHA.

2. Смените пароль на Binance (или другой бирже) и отзовите все активные сессии.

Go to security settings → find option "End all sessions" or "Log out on all devices." Change password immediately after this so attacker can't log in again with old cookies.

3. Проверьте и удалите API-ключи.

Настройки API → удалите все ключи, которые не помните или не используете активно. Если используете торговых ботов — пересоздайте ключи с минимально необходимыми правами (только торговля, без вывода).

4. Отключите лишние устройства и адреса вывода.

Проверьте список доверенных устройств, удалите незнакомые. Если есть функция whitelist адресов для вывода — убедитесь, что в списке только ваши кошельки.

5. Заморозьте критичные операции до расследования.

Если речь о корпоративном аккаунте или аккаунте с большими суммами: отключите возможность вывода средств на 24-48 часов (на некоторых биржах есть «security lock»). Приостановите изменение реквизитов выплат, согласование любых транзакций переведите в ручной режим с двойной проверкой.

Первые 24 часа:

1. Полная чистка или переустановка зараженного устройства.

Антивирусное сканирование может не обнаружить все компоненты стилера. Самый надежный вариант — полная переустановка ОС с форматированием диска. Если это невозможно (рабочее устройство, критичные данные) — хотя бы изолируйте его от сети до проверки специалистами.

2. Ротация паролей «по цепочке».

Смените пароли последовательно, начиная с самых критичных:

- Криптобиржи (все, которыми пользуетесь);

- облачные хранилища (Google Drive, Dropbox — там могут быть бэкапы seed-фраз или скрины);

- мессенджеры (Telegram, Discord, Slack);

- финансовые сервисы (банки, PayPal, платёжные системы);

- соцсети (если там есть бизнес-аккаунты или группы).

3. Проверьте правила пересылки и делегирования в почте.

Go to email settings (Gmail, Outlook) → Filters/Forwarding Rules. Attackers often create hidden rule that automatically forwards copies of all emails to their address. Also check list of delegated accounts (who has access to your email).

4. Отзовите OAuth-токены сторонних приложений.

Настройки безопасности → Подключённые приложения. Удалите все подозрительные или неиспользуемые интеграции. Некоторые стилеры эксплуатируют OAuth-токены для доступа к аккаунтам.

5. Для бизнеса: инцидент-репорт и проверка изменений.

Если скомпрометирован корпоративный аккаунт:

- Составьте инцидент-репорт: что скомпрометировано, когда обнаружено, какие данные затронуты.

- Проверьте все изменения в платёжных шаблонах, реквизитах контрагентов за последние 30-60 дней.

- Введите обязательное двойное подтверждение для выводов: любая транзакция выше порога X требует подтверждения двух сотрудников через разные каналы (например, email + Telegram-звонок).

- Уведомите партнеров и контрагентов о возможной компрометации, предупредите о риске фишинговых писем от вашего имени.

- Если есть юридический/compliance отдел — сообщите им для оценки регуляторных обязательств (GDPR, NIS2 и т.д.).

Заключение

Инцидент с базой в 149 миллионов учетных записей — не единичный случай, а отражение глобального тренда. Атаки через infostealer смещают фокус угрозы с серверов компаний на устройства пользователей. А классические меры защиты здесь бессильны, ведь если атакующий получил валидные данные для авторизации, то он входит как легитимный пользователь.

Для криптоиндустрии это особенно критично. Взлом аккаунта Binance, причины которого часто кроются в скомпрометированных устройствах, может привести к потере средств за минуты без возможности отката или заморозки. Кража данных через вредоносные программы происходит незаметно: Infostealer собирает пароли из браузеров, перехватывает session-токены и передает их атакующим.

Безопасность криптоопераций начинается с устройства конечного пользователя. Сильные пароли, аппаратная 2FA, изолированные окружения, строгие политики установки ПО — это не паранойя, а необходимый минимум. Для компаний, работающих с криптовалютами, важно выстроить многоуровневую систему защиты, где компрометация одного звена не приводит к краху всей цепи.

Свяжитесь с командой BitHide, чтобы узнать, как наш криптокошелёк помогает работать с криптовалютами безопасно.