Фальшивые CAPTCHA, эйрдропы и приложения: как защитить свою криптовалюту

Криптофейковая эпидемия 2025: как не попасться мошенникам.

Фишинг и социальная инженерия по-прежнему остаются основными способами взлома в криптоиндустрии. А злоумышленники используют уязвимости, связанные с человеческим фактором, чтобы похитить активы.

По данным недавних отчетов, только за первую половину 2025 года потери от криптомошенничества и взломов превысили $3,1 млрд. А по прогнозам, к концу года сумма может превысить $4,3 млрд. Даже опытные пользователи не застрахованы: мошенники придумывают всё более изощренные схемы, от поддельных CAPTCHA до вредоносных расширений для браузеров.

Риски усиливаются и для бизнеса: даже лояльный сотрудник может стать жертвой социальной инженерии или перейти по вредоносной ссылке. Итог: корпоративные кошельки скомпрометированы, бизнес теряет сотни тысяч долларов.

В этой статье мы рассмотрим популярные фишинговые схемы и предложим практические шаги для защиты ваших криптоактивов.

Фальшивые приложения

Поддельные криптоприложения могут проникать даже в официальные магазины, такие как Google Play и App Store, маскируясь под легитимные кошельки, биржи, торговые инструменты или даже поддельные сервисы для перевода средств. Эти приложения обещают удобное управление криптовалютой, но на деле крадут seed-фразы, приватные ключи или инициируют несанкционированные переводы.

После установки они часто запрашивают подключение кошелька под предлогами «синхронизации данных» или «проверки безопасности», что приводит к быстрой потере средств.

Кейс

Яркий пример 2025 года — фейковое приложение «Arkadiko Finance», которое выдавалось за официальный инструмент поддержки одного из DeFi-проектов. Оно распространялось через неофициальные каналы и иногда проникало в магазины приложений за счет клонированного интерфейса. Пользователей перенаправляли на мошеннический сайт, где их заставляли вводить seed-фразы под видом «верификации кошелька».

Таким образом, злоумышленники получали полный доступ и опустошали подключенные кошельки. В одном из задокументированных случаев жертва потеряла более $100 тыс. в различных криптовалютах всего за несколько часов после установки приложения. Этот случай показал, что подобные атаки объединяют фишинг и социальную инженерию, особенно в таких сообществах, как Discord, где доверчивых пользователей легче всего заманить в ловушку.

Список фейковых криптоприложений

Ниже представлен список наиболее заметных поддельных криптоприложений и платформ, выявленных в этом году на основе отчетов исследователей:

- CryptoWallet.com — маскировался под надежный кошелек, но на деле был создан для фишинга: похищал учетные данные и приватные ключи, чтобы выводить средства пользователей.

- BitcoinPrime.io — копировал стиль приложения с искусственным интеллектом для автоторговли, обещая высокий доход без усилий. После внесения средств пользователям блокировали вывод и требовали дополнительные «комиссии за верификацию», что приводило к полной потере инвестиций.

- PlusToken — работал как фальшивый кошелек и инвестиционное приложение, построенное по принципу пирамиды. Обещал ежедневные выплаты, но обманул пользователей по всему миру более чем на $5,7 млрд.

- Bitconnect — печально известное поддельное приложение для кредитования и торговли, собравшее миллиарды, прежде чем рухнуть и оставить пользователей с бесполезными токенами. Для привлечения новых участников использовалась система реферальных бонусов и обещания «гарантированной прибыли».

- Thodex — поддельная биржа, внезапно прекратившая работу. Генеральный директор скрылся, похитив около $2 млрд пользовательских активов. Для обмана инвесторов применялись фальшивые показатели ликвидности.

- Apyeth Gifts — маскировался под приложение для раздачи NFT. Пользователей заставляли вводить фразы восстановления для «получения приза», после чего подключенные кошельки моментально обнулялись.

Правила безопасности

Ниже приведены ключевые правила, основанные на рекомендациях экспертов и анализе реальных случаев мошенничества:

- Проверяйте подлинность разработчика. Всегда сверяйте данные создателя приложения с официальной информацией компании, а также ищите значок верифицированного разработчика в магазинах приложений. Мошенники часто используют похожие названия или логотипы, чтобы ввести в заблуждение.

- Изучайте отзывы в магазине приложений. Внимательно анализируйте комментарии пользователей. Подозрительными являются однотипные восторженные отзывы, опубликованные массово — такие рейтинги обычно покупаются.

- Ищите информацию о приложении на официальном сайте компании. Перед скачиванием посетите сайт проекта, чтобы убедиться в существовании приложения, проверить версию и найти прямые ссылки на установку. Легитимные сервисы обычно публикуют такие данные у себя, что помогает избежать подделок в сторонних магазинах.

- Скачивайте только из проверенных источников. Пользуйтесь официальными магазинами приложений и избегайте загрузки APK-файлов со сторонних сайтов, которые часто используются для распространения вирусов. Настройте магазин так, чтобы блокировать непроверенные установки, и переходите только по официальным ссылкам с домена компании.

- Проверяйте файлы с помощью антивируса. Используйте надежные мобильные антивирусы для анализа загрузок. Решения от Kaspersky или Malwarebytes помогают выявить скрытые угрозы вроде кейлоггеров или дрейнеров, встроенных в поддельные приложения.

- Избегайте лишних разрешений. При установке проверяйте, какие доступы запрашивает программа. Легальные криптоприложения не требуют полного контроля над устройством или доступа к контактам. Отклоняйте подозрительные разрешения и удаляйте приложение, если оно требует чрезмерных прав.

- Тестируйте небольшими суммами. Если сомневаетесь, сначала подключите новый кошелек с минимальным балансом и проверьте работу. Это снизит возможные потери в случае кражи.

Фейковые браузерные расширения

Расширения для браузеров незаменимы для пользователей криптовалют: они позволяют удобно работать с кошельками вроде MetaMask, Phantom и другими прямо в браузере. Злоумышленники загружают поддельные расширения на официальные площадки вроде магазина дополнений Mozilla. Там они сначала выглядят безобидно, чтобы пройти модерацию, а затем получают данные доверчивых пользователей, которые устанавливают их без проверки.

Критическая уязвимость заключается в возможности автоматических фоновых обновлений расширений после установки, часто без уведомления пользователя. Это дает хакерам шанс внести незаметные изменения в код. После программа сможет украсть данные: seed-фразу, приватные ключи или детали транзакций. Так, когда-то безопасный инструмент становится ловушкой. Такая схема называется Extension Hollowing.

Кейс

Показателен пример с кампанией GreedyBear. Хакеры разместили более 150 фейковых расширений для Firefox, имитировавших популярные кошельки вроде MetaMask, TronLink, Exodus и Rabby Wallet. В результате злоумышленники украли более $1 млн цифровых активов.

Правила безопасности

Чтобы защититься от поддельных расширений, важно выработать понятный процесс проверки, который снизит риски при установке и обновлении:

- Проверяйте подлинность разработчика. Убедитесь, что создатель расширения действовал от лица официальной компанией. Смотрите наличие верифицированных значков в магазине и сверяйте данные со страницей разработчика на сайте компании или GitHub.

- Изучайте отзывы в магазине. Обращайте внимание на комментарии пользователей. Красные флаги — это однотипные положительные отзывы, оставленные группами, или жалобы на внезапную потерю данных. Надежнее всего расширения с длинной историей и последовательными, подробными отзывами.

- Сверяйте информацию на официальном сайте компании. Перед установкой посетите раздел расширений на сайте проекта. Проверьте номера версий, заметки к релизам и прямые ссылки на загрузку. Сравнение с магазином поможет выявить опасные клоны.

- Отключайте автоматические обновления. В настройках браузера отключите автообновления для криптовалютных расширений. Активируйте их вручную, предварительно изучив список изменений, чтобы вовремя заметить вредоносные модификации.

- Используйте инструменты безопасности для мониторинга. Применяйте менеджеры дополнений или антивирусные расширения (например, от Malwarebytes), чтобы отслеживать подозрительные действия, вроде несанкционированных сетевых запросов, после установки.

Изображения с вредоносным кодом

Злоумышленники все чаще применяют стеганографию, чтобы встраивать вредоносный код прямо в изображения. В таком случае файл внешне остается обычной картинкой, но в пикселях или метаданных скрыт исполняемый payload (вредоносная программа или скрипт). Такой код может активироваться при открытии изображения или при обработке файла уязвимым ПО.

Часто этот прием сочетают с социальной инженерией. Например, атакующие создают фальшивые профили в LinkedIn, представляются рекрутерами или соискателями, выстраивают доверие и присылают «резюме», «портфолио» или «фото для верификации» с внедренным в них вредоносным изображением. Открытие такой вложенной картинки может привести к краже данных, шифрованию файлов (ransomware) или компрометации кошельков.

Кейс

Хороший пример социальной инженерии описан в посте специалистки по кибербезопасности Николь Лонг. Злоумышленники создают письма от имени «рекрутеров» с подставными именами, должностями и деталями компаний, взятыми из LinkedIn, утверждая, что адресат подходит на вакансию. В письме предлагают созвониться через ссылку Calendly, которая ведет на фальшивую страницу. В этом конкретном случае картинки не упоминались, но подобные кампании легко эволюционируют.

Более продвинутые атаки используют стеганографию напрямую: в ряде фишинговых операций злоумышленники прячут JavaScript или другой код в пикселях изображений, рассылая их как поддельные счета или подтверждения заказов. Вредоносные наборы типа VIP Keylogger и 0bj3ctivity Stealer известны тем, что доставляют коды таким образом. В криптоконтексте распространена тактика «VidSpam», где злоумышленники рассылают видео-вложения (или адаптируют метод под изображения) в мошеннических Bitcoin-группах в WhatsApp, подталкивая жертв к быстрым переводам. При этом они активно используют контент, сгенерированный ИИ, чтобы выглядеть правдоподобно и обходить фильтры.

Правила безопасности

Чтобы минимизировать риски заражения вредоносными изображениями, эксперты рекомендуют внедрить следующие меры защиты:

- Не открывайте подозрительные изображения. Будьте особенно внимательны к вложениям от неизвестных или неожиданных отправителей. Лучше сразу удаляйте или изолируйте такие файлы, не просматривая их.

- Используйте актуальное антивирусное ПО. Установите современные решения с функцией обнаружения стеганографии, которые умеют анализировать пиксельные данные и метаданные на наличие аномалий.

- Регулярно обновляйте операционную систему. Своевременно устанавливайте последние патчи, чтобы закрывать уязвимости, которые эксплуатируются вредоносными программами при обработке файлов.

- Проверяйте подлинность отправителей. Сопоставляйте профили в LinkedIn и других сетях с официальными сайтами компаний, прежде чем взаимодействовать с полученными файлами.

- Используйте безопасные просмотрщики и песочницы. Открывайте изображения в изолированных средах или программах, которые удаляют метаданные и блокируют выполнение скриптов.

Фальшивые протоколы и эйрдропы

Пользователи Web3 в последнее время всё чаще сталкиваются с относительно новой и опасной угрозой — дрейнерами.

Это вредоносные смарт-контракты, которые опустошают криптокошельки, обманывая пользователей с помощью функций вроде approve или setApprovalForAll, дающих злоумышленникам неограниченный доступ к средствам. Сегодня такие инструменты продаются в формате Drainer-as-a-Service (DaaS) по цене $100–$300. Это позволяет даже новичкам запускать атаки, используя готовые комплекты и фишинговые dApp’ы. Жертвами обычно становятся пользователи крупных платформ вроде Uniswap или OpenSea (часто встречаются их подделки), а также интересующиеся DeFi-протоколами, эйрдропами, NFT-минтами или проектами GameFi.

Кейс

Характерный пример — мошеннический эйрдроп Uniswap ($UNI). Атакующие создали поддельный сайт, копирующий официальный децентрализованный обменник Uniswap (uniswap.org), и рекламировали фиктивную раздачу 10 млн UNI. Пользователям предлагали подключить кошелек и одобрить вредоносный смарт-контракт, который мгновенно выводил средства. В одном случае за считанные минуты жертва потеряла около $50 тыс. в Ethereum и стейблкоинах.

Для распространения подделки использовались сайты с ошибками в адресе (например, un1swap.org) и теневые рекламные сети. Мошенники эксплуатировали доверие к известному бренду и привлекательность «бесплатных токенов».

Правила безопасности

Защита от дрейнеров требует максимальной осторожности при взаимодействии с незнакомыми проектами и регулярных проверок. Чтобы избежать одобрений, ведущих к краже средств, придерживайтесь следующих практик:

- Используйте отдельный пустой кошелек. Для тестирования эйрдропов, минтов или новых проектов подключайте кошелек без средств.

- Тщательно проверяйте URL. Фишинговые сайты часто используют малозаметные опечатки в адресах. Подключайтесь только через официальные ссылки.

- Внимательно проверяйте каждое запрос-транзакцию. Отклоняйте любые непонятные запросы — дрейнеры маскируются под «пустые» разрешения.

- Регулярно отзывайте разрешения. Используйте сервисы вроде Revoke.cash или раздел Token Approvals на Etherscan, чтобы ограничивать доступ к кошельку.

- Игнорируйте непрошенные сообщения о раздачах или минтах. В соцсетях такие предложения почти всегда являются приманкой от владельцев дрейнеров.

- В бизнес-процессах применяйте платежные решения с разграничением доступа. Не каждому сотруднику нужен доступ ко всем кошелькам или чувствительным транзакциям.

Соблюдение этих правил снижает уязвимость, особенно для компаний, где риски возрастают из-за многопользовательского доступа.

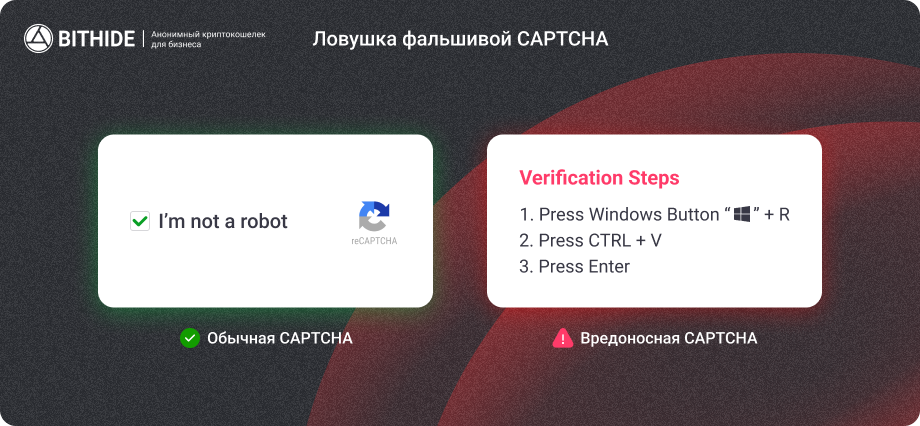

Фальшивые CAPTCHA

Поддельные CAPTCHA — это обманные окна, имитирующие привычные чекбоксы «Я не робот» или задания от сервисов вроде Cloudflare или Google. Жертв заманивают через вредоносную рекламу, SEO-подделку поисковой выдачи, взломанные сайты или ссылки в соцсетях.

После перехода на фейковую страницу пользователю предлагают такую «проверку», которая маскирует установку вредоносного ПО. Например, вставки содержимого буфера обмена в командную строку. Это позволяет запускать скрытые скрипты (часто PowerShell), встроенные в файлы или изображения, что приводит к заражению стилерами вроде Lumma Stealer, крадущими учетные данные и данные криптокошельков.

Кейс

Исследование Trend Micro выявило многоступенчатые атаки с использованием фальшивых CAPTCHA, где обманные окна запускали цепочку действий, завершающуюся установкой вредоносного ПО. Например, пользователи сталкивались с поддельными проверками на скомпрометированных или фальшивых сайтах. Им предлагали вставить текст из буфера обмена, что активировало PowerShell-скрипт, скрытый в файле «Nusku.jpeg». Сценарий был зашифрован с помощью циклов и XOR, а конечным результатом становилась установка Lumma Stealer в формате PE. Такие схемы эволюционировали от простого фишинга до сложных цепочек атак, в ходе которых злоумышленники получали данные для кражи криптовалюты или запускали программы-вымогатели. Известны кампании, связанные с APT28, использующие подобные методы.

Правила безопасности

Чтобы защититься от фальшивых CAPTCHA, важно сохранять настороженность при любых неожиданных запросах и усиливать технические меры защиты. Эти шаги помогут избежать выполнения скрытых команд, которые могут скомпрометировать систему:

- Не выполняйте подозрительные инструкции. Настоящие CAPTCHA никогда не требуют странных комбинаций клавиш или вставки неизвестного содержимого в консоль.

- Проверяйте подлинность сайтов. Всегда обращайте внимание на URL-адреса и используйте закладки для доступа к знакомым сервисам, чтобы исключить переходы по поддельным страницам.

- Установите блокировщики рекламы и включите предупреждения браузера. Так меньше шансов встретить вредоносную рекламу или опасные ссылки в результатах поисковой выдачи.

- Используйте антивирус с функцией сканирования в реальном времени. Такие инструменты помогут вовремя выявить перехват буфера обмена или замаскированные скрипты.

- Регулярно обновляйте браузер и операционную систему. Патчи закрывают уязвимости, которые активно эксплуатируются в подобных атаках.

Фейковые обновления

Мошенники часто распространяют поддельные обновления программ или криптокошельков через электронные письма, всплывающие окна или социальные сети, маскируя вредоносное ПО под легитимные патчи для браузеров, кошельков или компонентов операционной системы. Такие «обновления» при загрузке устанавливают стилеры или кейлоггеры, предоставляя доступ к криптографическим данным. Кроме того, злоумышленники могут использовать поддельные удостоверения личности, выдавая себя за сотрудников поддержки или KYC-специалистов. Это делает вредоносные уведомления об обновлениях еще более убедительными.

Кейс

Пользователь Х, @splinter0n, описал в посте действующий мошеннический сценарий: регулярные атаки на пользователей, в ходе которых похищаются все данные Microsoft/OneDrive. Злоумышленники получают доступ к аккаунтам, чтобы красть пароли, ключи или личные файлы, нередко изменяя настройки так, чтобы заблокировать восстановление. В посте отмечается, что во время установки Windows OneDrive может автоматически копировать конфиденциальные данные, если функция не отключена, что значительно повышает риски. Автор поста, набравшего более 9 тыс. просмотров, призывает всех немедленно проверить историю входов и содержимое аккаунта.

Правила безопасности

Защита от поддельных обновлений требует проверки источников и многоуровневой защиты. Только так можно блокировать несанкционированный доступ. Обратите внимание на эти меры, чтобы не установить вредоносное ПО и не допустить утечки данных:

- Скачивайте обновления только с официальных сайтов или магазинов приложений. Игнорируйте нежданные уведомления или письма со «срочными патчами».

- Включите двухфакторную аутентификацию (2FA) для всех аккаунтов, особенно облачных сервисов вроде OneDrive. Используйте приложения-аутентификаторы или аппаратные ключи для дополнительной защиты.

- Регулярно проверяйте историю входов и список устройств в настройках аккаунта, чтобы выявлять и блокировать подозрительные действия.

- Используйте антивирусное ПО с функцией сканирования в реальном времени, чтобы обнаруживать и изолировать поддельные установщики или вредоносные файлы.

- Усиливайте пароли с помощью менеджеров и не используйте их повторно на разных платформах, чтобы минимизировать последствия утечек.

В сфере криптовалют одно фальшивое обновление может обернуться полной потерей средств, поэтому пользователям критически важно соблюдать хотя бы базовые меры безопасности.

Итоги

По мере развития криптовалютной индустрии усложняются и методы взлома: мошенники постоянно изобретают новые способы эксплуатации уязвимостей в приложениях, расширениях и действиях пользователей. Угрозы скрываются в поддельных CAPTCHA, смарт-контрактах, фальшивых приложениях, обновляениях и даже обычная картинка может содержать вредоносный код. Бизнесу нужно уделять безопасности особенное внимание: всего одна ошибка кого-то из сотрудников повлечет за собой колоссальные денежные и репутационные потери.

Чтобы не стать легкой добычей мошенников:

- Используйте аппаратные кошельки для долгосрочного хранения, пусть приватные ключи хранятся офлайн и остаются недосягаемыми для удаленных атак.

- Включайте многофакторную аутентификацию (2FA) для всех аккаунтов и кошельков. Используйте приложения-аутентификаторы или аппаратные ключи вместо SMS.

- Регулярно отзывайте токен-апрувы и мониторьте активность кошелька через инструменты вроде Etherscan или Revoke.cash, чтобы не передать дрейнерам свои активы.

- Избегайте непрошенных ссылок, эйрдропов или обновлений — проверяйте всё через официальные каналы перед кликом или подключением.

- Регулярно информируйте команду о приемах социальной инженерии, а также проводите аудит устройств и разрешений.

- Используйте некастодиальные решения с расширенными функциями приватности, чтобы минимизировать отслеживаемость и риски раскрытия данных.

Запросите демо BitHide, чтобы узнать, как платежное решение защищает активы и данные с помощью разграничения доступа, зашифрованных бэкапов и некастодиальной архитектуры, гарантируя бизнесу опережение угроз.