Як відстежити Monero (XMR) та інші анонімні криптовалюти

Як відстежувати Monero, Zcash, Dash та інші приватні монети.

Більшість так званих приватних монет — Monero, Zcash, Verge — насправді не є повністю анонімними. Багато хто впевнений, що такі інструменти зможуть захистити від хакерів, злочинців і стеження. Однак це не завжди так.

Наприклад, у 2024 році Національне бюро розслідувань Фінляндії змогло відстежити транзакції XMR (Monero), пов’язані з хакером Юліусом Ківімякі, що допомогло зібрати докази для його обвинувачення в суді.

У цій статті наша команда пояснить, де саме анонімні криптовалюти та блокчейни дають збій і як можна досягти реальної конфіденційності в блокчейні.

Чому приватність не завжди означає анонімність

Існує багато монет і блокчейнів, що вважаються приватними, але насправді вони не настільки анонімні, як прийнято вважати:

- Monero (XMR) приховує дані в блокчейні за замовчуванням, але залишається вразливою до атак з використанням аналізу часових патернів, а також витоків метаданих поза блокчейном.

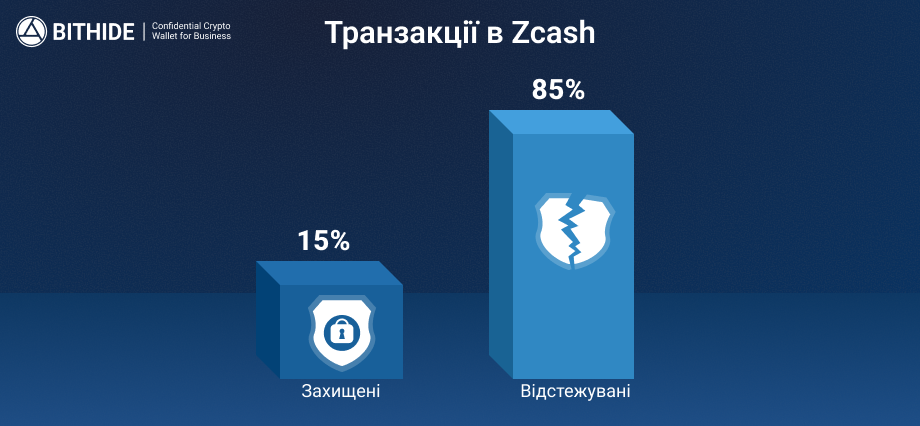

- Zcash пропонує функцію «shielded» («захищена») для транзакцій, але вона не використовується за замовчуванням. У 2023 році лише близько ~15% транзакцій були повністю прихованими.

- Verge направляє трафік через Tor/i2P, але її блокчейн повністю прозорий. У ланцюгу немає обфускації.

- Приватні мережі Layer 2, такі як Aztec або Secret, можуть бути ослаблені витоками API, централізованою інфраструктурою або вразливостями TEEs.

Отже, відстежити криптовалюту реально, навіть найанонімнішу з них.

Monero (Монеро)

Monero XMR забезпечує приватність на рівні протоколу. Відправник, отримувач і сума приховані у всіх транзакціях. Це відрізняє Monero від проєктів, як-от Zcash або Dash, де приватність опційна або часткова.

Для цього використовується комплекс криптографічних технологій: RingCT приховує справжній ввід серед фейкових, stealth-адреси не дозволяють пов’язати отримувача з виводом, Bulletproofs посилюють захист, а Dandelion++ допомагає приховати IP-адресу відправника під час відправки транзакції.

Однак повна анонімність Монеро — міф.

Спроби відстеження

У 2020 році CipherTrace уклала контракт із Міністерством внутрішньої безпеки США на розробку інструментів відстеження Monero. Компанія заявила, що її можливості були вкрай обмеженими, і технічних результатів опубліковано не було.

У 2021 році FloodXMR провела атаку, заливаючи mempool Monero фейковими транзакціями для вивчення вибору фейкових вводів. Було виявлено, що є невеликі статистичні зміщення, які можуть допомогти відрізнити справжній ввід, хоча процес вимагав активного втручання.

Такі компанії, як Chainalysis, не розшифровують Monero. Натомість вони аналізують закономірності транзакцій, наприклад перекази між Monero та біржами, відбитки гаманців (wallet fingerprint) або одночасні перекази активів. Вони можуть групувати активності та виявляти можливі джерела, корелюючи ці дії без доступу до вмісту транзакцій.

Ці методи призвели до реальних арештів:

- Фінська поліція застосувала аналіз інфраструктурних патернів, щоб відстежити транзакції Monero та знайти докази у справі проти хакера.

- Японська поліція заарештувала 18 осіб, які відмили понад $670 000 через Monero. Правоохоронні органи змогли відстежити транзакції XMR до конкретних користувачів.

«Чи можна відстежити Monero?» — відповідь так.

Обмеження

Криптографічна конструкція Monero достатньо надійна, однак транзакції все одно можна відстежувати, хай і опосередковано:

- До 2018 року фейкові вводи були нерівномірними, і справжній ввід можна було передбачити за віком або позицією в кільці.

- Вхідні та вихідні транзакції між сервісами (наприклад, депозити й виводи на CEX) можна зіставити при частих переказах за допомогою аналізу часу.

- Особу все одно можна розкрити при приватній транзакції через витоки метаданих, наприклад повторне використання гаманців, payment ID, незахищених IP-адрес тощо.

Zcash

Zcash — це форк коду Bitcoin з опційною приватністю, реалізованою через zk-SNARKs (докази з нульовим розголошенням), які можуть приховати відправника, отримувача і суму.

Протокол використовує два типи адрес:

- прозорі — t-адреси. Вони працюють як у Bitcoin і розкривають всю інформацію;

- захищені — (shielded) z-адреси. Вони шифрують дані транзакції за допомогою zk-SNARKs.

Повна конфіденційність можлива тільки при використанні z-адрес обома сторонами. За замовчуванням більшість гаманців і бірж використовують t-адреси.

Реальність відстеження

Дослідження юзабіліті 2020 року показало, що більшість користувачів ненавмисно розкривають свою активність через неправильне поводження з shielded-фондами або повернення до прозорих налаштувань.

Метадані транзакцій видно на більшості централізованих бірж, оскільки при введенні та виведенні коштів зазвичай потрібні t-адреси. Крім того, змішані транзакції (t-z-t) можна пов’язати за часом, сумами та повторним використанням гаманців.

Хоча криптографія в Zcash надійна, на практиці приватність майже не застосовується. У 2023 році менше 15% транзакцій були повністю захищеними.

Обмеження

Криптографічна модель Zcash стійка, але приватність сильно залежить від дій користувачів і налаштувань екосистеми:

- Приватність Zcash не примусова, більшість користувачів не вмикають функцію захисту (shielding).

- Більшість гаманців (особливо мобільних) використовують прозорі адреси за замовчуванням, розкриваючи дані транзакцій.

- t-адреси зазвичай потрібні для введення та виведення на централізованих біржах, дії з такими адресами легко відстежити.

- Пул захищених транзакцій малий, і спостерігачам досить легко зіставляти патерни та відстежувати зв’язки.

Dash & Verge

Dash і Verge часто включають у списки приватних монет, хоча їхні функції приватності або опційні, або обмежені, або взагалі відсутні в блокчейні. Жоден із проєктів не забезпечує ончейн-приватності на рівні Monero чи навіть Zcash.

Dash

Dash — це форк Bitcoin із вбудованою функцією змішування PrivateSend, заснованою на протоколі CoinJoin. Вона дозволяє користувачам об’єднувати кошти, щоб приховати їхнє джерело.

Однак використання PrivateSend опційне й потребує ручної активації. Після змішування монети залишаються звичайними виходами в блокчейні, а вся інформація про транзакції (суми, адреси) залишається видимою. У 2020 році Chainalysis написала, що Dash забезпечує не більше приватності, ніж Bitcoin.

Verge

Verge використовує маршрутизацію через Tor і i2P для приховування IP-адрес при трансляції. Це допомагає захистити мережеву ідентичність, але сам блокчейн повністю прозорий — всі входи, виходи й суми видно.

У Verge відсутні вбудовані механізми змішування, shielding або криптографічні функції для посилення приватності. Проєкт базується на тому, що приховування мережевого трафіку достатньо для анонімності, але при блокчейн-аналізі це не так.

Обмеження

Обидві системи надають лише часткову або опосередковану приватність і не захищають транзакційні ончейн-дані:

- Приватність Dash повністю залежить від опційного змішування й марна без його використання.

- Verge не забезпечує ончейн-приватності, а лише приховує мережеві метадані.

- В обох випадках дані транзакцій загальнодоступні й можуть бути відстежені стандартними судово-експертними інструментами.

Приватні блокчейни та L2

Приватність — це не лише про монети. Все частіше її реалізують на рівні інфраструктури: конфіденційні смартконтрактні платформи, Layer 2-мережі та обчислювальні блокчейни. Такі рішення обіцяють більшу приватність, ніж публічні мережі, але ці гарантії ґрунтуються на припущеннях, які не завжди очевидні користувачам.

Приклади

Secret Network використовує Trusted Execution Environments (TEE), наприклад Intel SGX, для виконання контрактів у зашифрованому вигляді. Оскільки інформація прихована від валідаторів, довіра концентрується на апаратній базі, яка може бути вразливою.

Oasis Network розділяє консенсус і конфіденційне виконання, також використовуючи TEE. Однак практична анонімність порушується можливістю валідаторів бачити метадані та централізованою природою enclave-провайдерів.

Aztec — Ethereum zk-rollup із використанням zk-SNARKs для приватності. Криптографічно безпечний і знаходиться в розробці, має одного координатора й відносно невелике L2-покриття.

Обмеження

З технічної точки зору ці платформи є передовими, однак у реальній роботі вони мають структурні обмеження, що знижують рівень приватності.

- При використанні TEE доводиться довіряти виробникам обладнання, тому не можна виключати наявність прихованих лазівок, можливості експлойтів або зломів (наприклад, SGX-атак).

- Поведенкові дані можуть витікати через API-запити, споживання газу, часові патерни, навіть при шифруванні payload.

- Більшість мереж використовують централізовані елементи (списки довірених нод, фіксовані координатори, контрольоване управління ключами), які можуть стати точкою спостереження або регулювання.

Методи деанонімізації

Більшість деанонімізацій відбуваються не через криптографічні вразливості, а через атаки на інфраструктуру користувача, його гаманець і взаємодію зі сторонніми сервісами. Навіть системи з високою ончейн-приватністю можуть бути скомпрометовані такими способами.

Витоки IP-адрес і мережевих даних

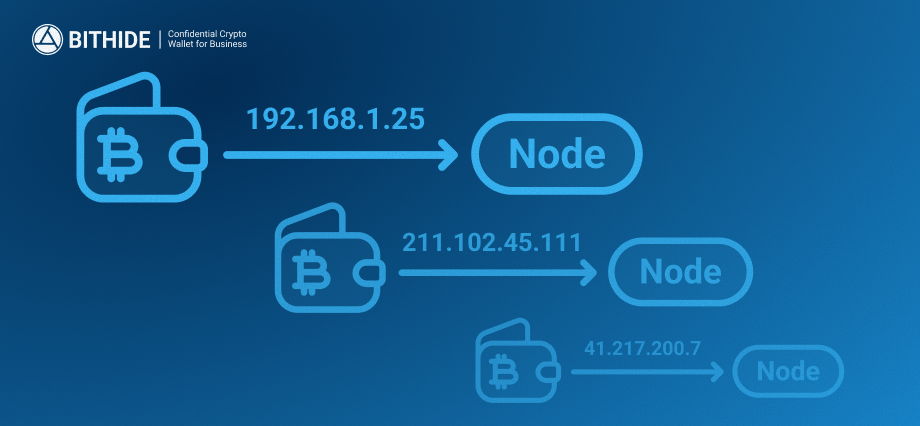

Як тільки транзакція відправляється напряму без використання Tor, VPN, технології Dark Wing від BitHide або протоколів-посередників (relay protocol), таких як Dandelion++, перша публічна нода може записати реальну IP-адресу. Особливо це характерно для мобільних гаманців і self-hosted систем без мережевої обфускації.

VPN використовуються багатьма, але вони небезпечні. Дані користувачів VPN часто продаються в даркнеті або витікають у відкритий доступ, як це сталося з 360 млн записів SuperVPN у 2023 році.

Крім того, VPN дають лише обмежену приватність:

- Провайдер бачить і може логувати вашу IP-адресу.

- VPN не приховує метадані транзакцій у блокчейні, вони доступні для аналізу.

- При компрометації VPN весь трафік може бути відстежений.

Tor більш захищений, оскільки приховує IP-адреси, але має свої недоліки. Публічні ноди блокують трафік Tor і не підтверджують транзакції. Крім того, блокчейн-моніторинг може позначити такий трафік як високоризиковий.

Відбитки гаманців (wallet fingerprinting)

Кожен гаманець формує транзакції по-різному — порядок входів, обробка адрес здачі, розмір міксу тощо. Ці деталі дозволяють відбиткувати тип гаманця або шаблон поведінки.

Зв’язок із біржами

При введенні або виведенні коштів через централізовану біржу акаунти пов’язуються з KYC-даними. Навіть якщо монети приватні, вихід через регульовану точку руйнує анонімність.

Кореляція часу й суми

Користувачі часто передбачувані: конвертують фіксовані суми, переказують кошти одразу після отримання або за розкладом. Ці шаблони дозволяють ймовірнісно зіставити, здавалося б, не пов’язані транзакції.

Офчейн-ідентифікація

Адреси гаманців, відбитки нод або поведінкова інформація можуть бути розкриті через псевдоніми або ніки в Telegram, акаунти GitHub або публічні сторінки пожертв. Кожне повторне використання ідентифікаторів на різних платформах залишає слід.

Як зберегти приватність у блокчейні: рекомендації

Навіть найкращі інструменти приватності марні, якщо їх використовувати бездумно. Ці правила допоможуть мінімізувати ризики на всіх рівнях — не лише для анонімності, а й для захисту активів та інфраструктури від хакерів, шахраїв і кримінальних схем відстеження.

Використовуйте мережеву обфускацію за замовчуванням

Ніколи не відправляйте транзакції напряму зі своєї IP-адреси. Завжди застосовуйте анонімізатори. Хороший варіант — BitHide, конфіденційний криптогаманець для бізнесу, що приховує реальну IP-адресу кожної транзакції.

Не використовуйте повторно адреси й гаманці

Повторне використання гаманців, фіксованих адрес або payment ID із відомих кластерів знижує анонімність, навіть із приватними монетами.

Сегментуйте ідентичності та інфраструктуру

Не зв’язуйте один і той самий логін, email або конфігурацію пристрою з кількома гаманцями. Різні контексти зменшують ймовірність зіставлення.

Мінімізуйте роботу з централізованими біржами

Якщо потрібно обміняти приватні активи, краще уникати прямих зв’язків з акаунтами, що пройшли KYC. Ізолюйте свою активність, використовуючи мости, свопи або поетапні конверсії, щоб мінімізувати ризик прив’язки.

Розбивайте поведінкові шаблони

Небезпечні не лише адреси, також видають: час, частота й розмір транзакцій. Уникайте постійних шаблонів, наприклад фіксованих сум або миттєвих переказів після отримання.

Висновок

Анонімні криптовалюти не такі анонімні, як може здаватися, і їх можна відстежити. Технології на кшталт RingCT, zk-SNARKs і Bulletproofs забезпечують потужний захист на рівні протоколу, але реальна анонімність вимагає більшого: мережевої безпеки, дисципліни поведінки та гігієни інфраструктури.

Більшість «анонімних» монет покладаються на налаштування за замовчуванням, які не працюють або незрозумілі користувачам. Інші, такі як Monero, забезпечують сильну приватність на рівні дизайну, але все ж можуть бути деанонімізовані аналізом часу, зв’язками з біржами або витоками IP-адрес. Privacy Layer 2 та блокчейни на базі TEE створюють нові ризики, пов’язані з централізацією або непрозорістю.

Потрібна багаторівнева модель: криптографічна приватність плюс операційна обізнаність.

Одним із таких рішень є BitHide — конфіденційний криптогаманець, створений для бізнесу, який цінує приватність та зручність. Це некастодіальний гаманець із власними технологіями безпеки, AML-перевірками, масовими виплатами, автовиводами та іншими можливостями. Зв’яжіться з нашим менеджером, щоб дізнатися, як BitHide допоможе вашому бізнесу працювати з криптовалютою.