Нападение на офис: как BitHide помог сохранить бизнес клиента

Как некастодиальность спасла криптобизнес.

Примечание: имена, должности и второстепенные детали изменены или умышленно опущены из соображений безопасности. Технические действия описаны обобщенно и не являются инструкцией к обходу мер защиты.

Один из наших клиентов столкнулся со страшным сном любого предпринимателя: вооруженные злоумышленники ворвались в его офис, заставили сотрудников открыть сейф и забрали наличные, холодные кошельки и оборудование на сумму около $300 000.

Несмотря на инцидент, бизнес смог быстро восстановить работу и возобновить ончейн-операции, сохранив доступ к основным адресам и активам. Это стало возможным благодаря некастодиальной архитектуре и четко выстроенным внутренним процессам.

В этом материале мы разберем, как именно удалось сохранить контроль над активами, как злоумышленники выходят на компании через криптотранзакции и что необходимо делать, чтобы сохранить безопасность криптобизнеса.

Коротко о главном

- Деанонимизация бизнеса часто начинается с утечек офчейн-данных и поведенческих паттернов.

- В кейсе клиента уязвимость возникла из-за ошибок офбординга и неотозванных доступов.

- Злоумышленники вычислили офис клиента, ворвались в него и похитили оборудование и активы на сумму около $300 000.

- Компания восстановила операции в течение суток благодаря некастодиальной архитектуре BitHide. Приватные ключи остались вне зоны компрометации.

- Главный урок: уязвимость бизнеса сегодня — часто не техника, а человеческий фактор и организационная дисциплина.

Как отслеживают криптопотоки бизнеса

В случаях, когда преследование бизнеса становится силовым, начало всегда одно — деанонимизация. Без понимания, кто именно стоит за адресами и переводами, столкновение в реальности просто не состоится.

Для этого используются десятки каналов информации — как ончейн, так и офчейн. На практике это выглядит так:

- Офчейн-среда: физический офис, устройства сотрудников, внутренние носители информации. Нередко источником утечки становятся бывшие или недовольные сотрудники, подрядчики или просто люди с доступом к логистике и оборудованию.

- Ончейн-поведение: повторяющиеся паттерны переводов, привычные временные окна выплат, структура комиссий, маршруты средств на биржи и партнёрские кошельки. Всё это складывается в узнаваемую модель, которая позволяет идентифицировать бизнес даже без прямых связей.

- Оргконтур: дисциплина доступа, распределение ролей, реакция сотрудников под давлением, ошибки при входе в систему или при передаче данных. Всё, что хоть раз нарушает шаблон безопасности, может стать зацепкой.

- География: расположение офисов, характер зданий, расписание инкассаций или визитов курьеров, локальные особенности режима работы. Даже банальные геометки в фото или видео способны указать на местоположение компании.

Даже если криптоинфраструктура выстроена идеально и защищена на уровне шифрования и распределённых ключей, человеческий фактор остаётся самой уязвимой точкой. Один разговор, случайное фото или бывший сотрудник, решивший «слить» координаты, — и вся защита может оказаться под угрозой.

Как связывают ончейн-адреса с бизнесом?

Чтобы понять реальные риски для компании, важно понимать, по каким сигналам можно вычислить владельца криптоинфраструктуры. Мы описываем их обобщенно — без лишних технических деталей (подробнее про отслеживание рассказывали ранее), но с пониманием логики.

IP-адрес, метаданные и геолокация

Любая ончейн-активность сопровождается цифровым «шлейфом»: сессии, временные метки, устройство, с которого выполняются транзакции. Совпадение активности с рабочими часами или конкретным регионом позволяет аналитикам сделать первые выводы о географии и структуре бизнеса.

Кластеризация ончейн-поведения

Повторяющиеся маршруты средств, характерные суммы, типичные «коридоры» переводов на биржи и кошельки партнёров. Такие цепочки легко формируют устойчивые паттерны, по которым бизнес можно идентифицировать даже без доступа к его внутренним данным.

KYC-пересечения

Если хотя бы один участник цепочки использует личный, верифицированный аккаунт на бирже или в финсервисе, то его данные могут быть автоматически сопоставлены с ончейн-адресами. Так строятся связи между анонимными кошельками и реальными людьми.

OSINT и оргследы

Вакансии, фото из офиса, подрядчики, расписания, визит-карты — вся эта информация лежит в открытом доступе. Даже одно совпадение деталей из резюме и ончейн-активности способно связать компанию с конкретным проектом или адресом.

Коммуникации и утечки

Скриншоты из рабочих чатов, переписка со служебных почт, внутренние документы или презентации с реквизитами. Всё это может оказаться в открытом доступе и стать частью расследования или атаки.

Важно подчеркнуть: это не инструкция, а карта рисков. Наша цель — показать, как много сигналов остаётся в поле зрения внешних наблюдателей.

В случае с BitHide IP-адрес меняется ещё до попадания на ноду. Все транзакции — уникальны, их невозможно связать между собой. Кластеризация также затруднена благодаря нашим технологиям.

Но вот что произошло в кейсе нашего клиента — и как злоумышленники вышли на его офис.

Кейс клиента: хронология и ключевая причина деанонимизации

Злоумышленники ворвались в офис и изъяли аппаратные носители и наличные средства на сумму около $300 000. Команда оперативно покинула локацию, но уже через сутки смогла полностью восстановить операции.

Как «вышли» на компанию: утечка от бывшего сотрудника

По нашим данным и материалам клиента, решающим фактором стала человеческая ошибка и утечка данных. Вот как развивались события:

- Проблемы офбординга: бывший сотрудник операционного блока (далее — «экс-сотрудник») отвечал за расписания, курьерские окна и подтверждения сделок с корпоративной почты. Перед увольнением доступ формально отключили, но вторичный доступ (переадресация на резервный ящик и приватный Telegram-бот для уведомлений) по невнимательности не был отозван.

- Совокупность мелочей: у экс-сотрудника сохранились фрагменты внутренней информации: черновик графика поставок наличных, фото офиса и коридора, шаблоны писем с упоминанием юрлица и контакты курьеров. По отдельности это не представляло угрозы, но вместе сложилось в целостную картину.

- «Монетизация» данных: экс-сотрудник передал информацию злоумышленникам. В их распоряжении оказались данные о расположении офиса, времени пиковых операций и визуальные ориентиры. Это позволило точно определить локацию и спланировать рейд.

Причиной деанонимизации стала не техническая уязвимость и не раскрытие IP-адреса, а человеческий фактор. Решающее значение имели оставшиеся у экс-сотрудника доступы, недисциплинированная деактивация сервисов после увольнения, а также информация об организационных моментах компании и её геолокации.

Как удалось сохранить активы: роль BitHide (техническая часть)

Ключевым фактором устойчивости стала некастодиальная архитектура BitHide и строгая операционная дисциплина. Ниже — то, что позволило бизнесу остаться на плаву, даже после физического захвата офисных устройств:

Некастодиальный контур подписи

- Приватные ключи и логика подписи размещены на стороне клиента, а не у внешнего провайдера.

- Право подписи не «привязано» к конкретному оборудованию — поэтому даже изъятие устройств не повлияло на контроль над средствами.

Шифрование ключевых материалов и детерминированное восстановление

- Seed-фразы хранились в зашифрованном виде и вне офиса.

- Восстановление доступа — через подготовленное руководство: развернули чистый узел → подтвердили роли → ротировали критичные данные.

RBAC и отсутствие единой точки компрометации

- Используется принцип RBAC (role-based access control) — каждый сотрудник имеет только минимально необходимые права.

- Даже при физическом доступе к устройству без комбинации факторов (seed-фраза + двухфакторная аутентификация + технология fingerprint + подтверждение роли) провести подпись невозможно.

Оповещения

- Непрерывный журнал событий, мгновенные уведомления в Telegram-боте о попытках изменения конфигурации.

- В «первый час» после инцидента команда видит, что именно не так, и действует по регламенту — Карантин → Замена → Возобновление.

Миграция на «чистую» площадку

- Регламентированный перенос на альтернативный хост/ДЦ: конфиги, список доверенных устройств, порядок подключения админ-ролей.

- В итоге восстановление ончейн-операций заняло сутки. Команде не пришлось изобретать «аварийный» процесс на месте.

Результат: все криптоактивы, хранившиеся в бизнес-кошельке, были восстановлены уже на новом устройстве.

Рейд не затронул некастодиальный кошелёк BitHide и холодные кошельки — seed-фразы изначально хранятся только у собственника, что исключает возможность внешнего доступа к ним.

Как точно заметил один из участников инцидента: «В 2025-м уязвимость — это уже не только техника и география. Когда инфраструктура достаточно защищена, решающим остается человеческий фактор в кибербезопасности »

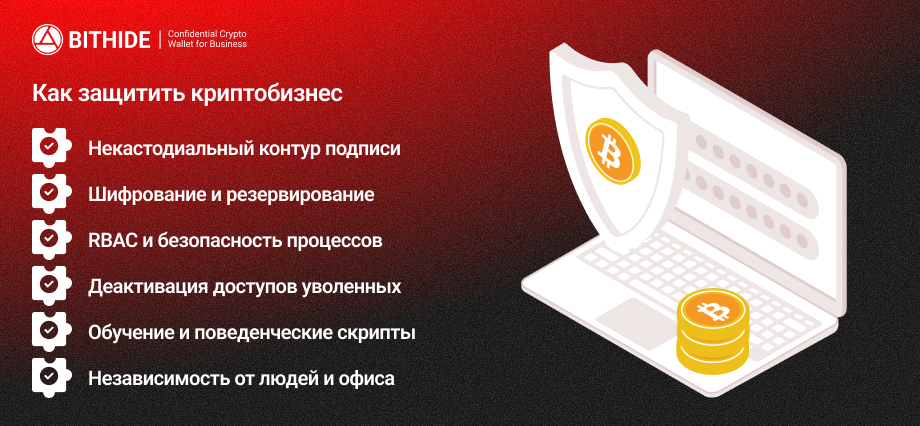

Короткий чек-лист по защите криптоактивов бизнеса

Особенно актуально для P2P, OTC, криптообменников и криптоплатежных сервисов.

Некастодиальный контур подписи

Все ключи и логика подписи остаются у вас. Никто, кроме владельца, не имеет доступа к средствам — ни провайдер, ни платформа.

Шифрование и резервирование

Seed-фраза и резервная копия кошелька хранятся в зашифрованном виде и вне офиса. Процедура восстановления проверена и отработана — доступ можно вернуть с нового устройства в считанные часы.

RBAC и безопасность процессов

Минимально необходимые права, ограниченный срок жизни токенов и двухэтапное подтверждение всех чувствительных операций. Это исключает возможность несанкционированных действий даже при компрометации одного из участников.

Деактивация доступов

Жёсткий офбординг после увольнения: полное удаление переадресаций, служебных ботов, почтовых ящиков и сторонних интеграций. Ошибки на этом этапе часто становятся триггером утечек.

Обучение и поведенческие скрипты

Команда регулярно отрабатывает сценарии «первого часа» после инцидента: как действовать под давлением, какие шаги предпринять и как выстраивать коммуникацию с партнёрами.

Независимость от людей и офиса

Работа бизнеса не должна зависеть от конкретного сотрудника, устройства или локации. Архитектура BitHide позволяет быстро восстановить управление активами и продолжить операции даже после физического инцидента.

Заключение

Инцидент с захватом офиса стал проверкой организационной зрелости компании. В 2025 году устойчивость бизнеса определяет не «железо в сейфе», а архитектура, при которой право подписи и возможность восстановления остаются у владельца — независимо от физической локации и конкретных сотрудников.

BitHide — это целая архитектура, где безопасность встроена в саму логику работы:технологии, которые скрывают IP-адреса и исключают кластеризацию транзакций, шифрование данных и бэкапов, доступ на основе ролей (RBAC), 2FA и многое другое.

Чтобы ваш бизнес функционировал не только быстро и эффективно, но и безопасно, закажите демо BitHide.