Как взламывают DeFi: обзор крупнейших атак и используемых методов

Как хакеры взламывают DeFi-протоколы — 5 популярных методов.

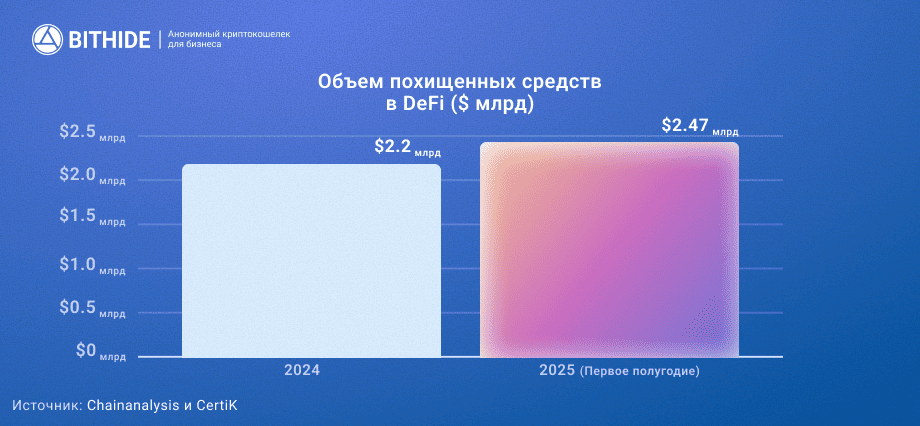

DeFi-протоколы управляют миллиардами долларов без посредников, что делает их идеальной целью для хакеров. Открытый код, сложность контрактов и быстрая разработка создают множество уязвимостей. Даже после аудита баги часто остаются незамеченными, а пользователи не защищены от фишинга и компрометации ключей. В 2025 году атаки стали более изощренными и массовыми: за полгода украдено $2,47 млрд.

Как именно взламывают DeFi-протоколы, почему они по-прежнему так уязвимы и как защитить свои средства — разбираем в статье. А чтобы узнать, как криптокошелек для бизнеса поможет работать с активами безопасно и конфиденциально, заполните форму.

Методы взлома DeFi

Flash-loan атаки

Flash-loan — это механизм получения мгновенного займа без залога, при условии его возврата в рамках одной транзакции. В DeFi такие займы изначально задумывались как инструмент арбитража, но на практике стали эффективным оружием для атак.

В 2025 году flash-loan продолжают использоваться хакерами для манипуляции ценами активов, вывода ликвидности и обхода логических ограничений протоколов. Часто используется комбинация: флеш-займ + манипуляция ценой + ошибка в расчетах. Это делает защиту особенно сложной для молодых DeFi-проектов.

Пример: атака на Impermax

В апреле 2025 года протокол Impermax на блокчейне Base стал жертвой flash-loan атаки. Злоумышленник использовал флеш-займ для взаимодействия с пулами Uniswap V3, манипулируя расчетом комиссии и позицией LP.

Из-за ошибки в логике Impermax V3 система неверно учитывала прирост комиссионного дохода. Хакер добился переоценки залога и получил избыточные средства, которые затем успешно вывел.

Ущерб: $152 000-$300 000.

Пример: атака на Dexodus Finance

В мае 2025 года был взломан недавно запущенный деривативный протокол Dexodus Finance. Хакер взял flash-loan в размере около $10 500 и провел атаку через повторное использование oracle-подписей.

Он установил искусственно заниженную цену ETH ($1 816 вместо рыночной), открыл позицию с кредитным плечом x100 и зафиксировал прибыль. Уязвимость заключалась в том, что протокол не проверял свежесть oracle-подписей — это дало возможность использовать старые данные.

Ущерб: ~ $300 000.

Эксплойты смарт-контрактов

Уязвимости в коде смарт-контрактов — одна из главных причин успешных атак. К ним относятся:

- Реентрантность (reentrance) — когда контракт повторно вызывается до того, как обновит свое внутреннее состояние.

- Неверная логика проверки условий — неправильные формулы и расчеты.

- Ошибки программистов, например, переполнение целочисленных переменных (integer overflow).

Пример: Cetus Protocol

Крупный эксплойт произошел в мае 2025 году на децентрализованной бирже Cetus, которая работает на блокчейне Sui. Хакер нашел ошибку в программе биржи, где неправильно считалась «виртуальная ликвидность» в одном из пулов.

Злоумышленник воспользовался уязвимостью integer overflow и внес очень маленькое количество токенов в пул. Из-за ошибки в коде контракт подумал, что у него появилось огромное количество ликвидности. После хакер взял мгновенный кредит и смог вывести из пула настоящие деньги, получив десятки миллионов долларов.

Ущерб: ~ $223 млн, однако валидаторы успели заморозить ~ $160 млн и частично вернуть средства.

Манипуляция оракулами

Оракул (oracle) — это внешний источник данных, через который смарт-контракт получает цены активов. Злоумышленники используют уязвимости для искусственного искажения цен и последующего обмана протоколов.

Пример: Loopscale и Resupply

В апреле 2025 годы через уязвимый оракул был атакован протокол Loopscale на Solana. Он получал данные о ценах токенов с DEX без дополнительной проверки. Хакер взял flash-loan и провернул сделку с токеном RateX PT в низколиквидной паре, сильно завысив его цену всего за одну транзакцию.

Система увидела завышенную цену и позволила взять крупный займ под этот актив. Атакующий тут же вывел ликвидность, а когда цена вернулась к реальной, залога оказалось недостаточно — протокол остался с убытками.

Ущерб Loopscale: ~ $5.8 млн. В ходе переговоров с хакерами удалось вернуть $2.9 млн за вознаграждение.

По аналогичной схеме в июне 2025 года протокол Resupply, обслуживавший синтетический токен reUSD, понес серьезные убытки. Хакер воспользовался тем, что цена обеспечения в системе определялась через ResupplyPair — пул, подключенный к DEX без дополнительных проверок.

Далее: flash-loan, крупная сделка, поднятие цены токена, залог по завышенной цене и вывод reUSD.

Ущерб Resupply: ~ $9.6 млн.

Атаки на мосты и кроссчейн-протоколы

Кроссчейн-мосты нужны, чтобы отправлять криптовалюту между разными блокчейнами. Для этого они используют депозитные контракты или эскроу-системы. Такие мосты часто становятся целью атак, потому что в них хранится много средств, а механизмы проверки сложные и могут содержать уязвимости.

Основные векторы атак:

- Компрометация приватных ключей валидаторов или мультиподписей.

- Ошибки в логике работы мостов.

- Подмена сообщений или искажение данных оракулов.

Пример: Force Bridge

В июне 2025 года Хакер взломал Force Bridge — мост между Nervos, Ethereum и BNB Chain — и похитил миллионы долларов. Уязвимость он нашел в слабой системе контроля доступа при мониторинге в реальном времени. Сначала злоумышленник тестировал атаку, выведя всего $25, а затем провел полноценный эксплойт.

Ущерб: ~ $3.8 млн.

Фишинг и социальная инженерия (компрометация ключей)

Только за первую половину 2025 года пользователи потеряли более $1,7 млрд из-за компрометации кошельков и еще $410 млн в результате фишинга — это около 35% всех мировых криптопотерь за этот период.

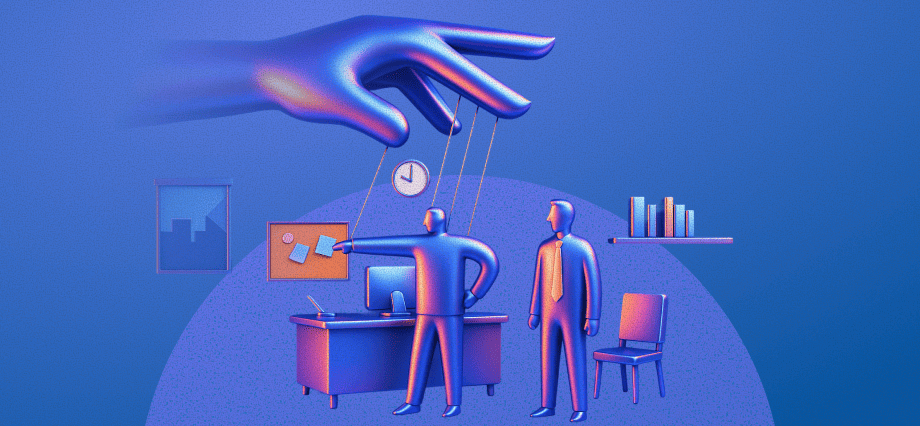

Человеческий фактор — главная уязвимость вне блокчейна, используемая для атак. Хакеры обманывают сотрудников или пользователей, чтобы получить доступ к ключам, приватным кошелькам, seed-фразам или модулям инфраструктуры. В ход идет всё: от фишинговых сайтов до инсайдерских утечек. Такие атаки опасны как для DeFi-проектов и централизованных бирж, так и для платежных бизнес-инструментов.

Чтобы снизить риски компаний, важно правильно настраивать уровни доступа для сотрудников. Например, в криптокошельке BitHide предусмотрен доступ в соответствии с ролью: сотрудники могут видеть только те функции и данные, которые нужны им для работы, без доступа к управлению всеми кошельками или админ-настройкам.

Пример: Взлом Bybit

Крупнейшая централизованная биржа Bybit стала жертвой атаки, проведенной с помощью социальной инженерии и компрометации подписного интерфейса. Группа Lazarus взломала рабочее окружение одного из разработчиков кошелька и подменила интерфейс подписания транзакций. В результате трое валидаторов непреднамеренно одобрили транзакцию, изменившую логику контракта.

Ущерб: ~ $1.4 млрд.

Пример: MetaMask

В мае 2025 года хакеры использовали новую функцию делегирования в Ethereum — EIP‑7702. Пользователи MetaMask получали фишинговые pop-up окна с запросом «подтвердить делегирование». Один из пользователей потерял $146 551 в ETH за одну транзакцию.

Пользователям DeFi важно помнить о рисках фишинговых ссылок. В другом материале рассказали, как работает модель мошенничества Drainer-as-a-Service, за прошлый год через дрейнеры было похищено почти $500 млн.

Что происходит после взломов

Отмывание через DEX и миксеры

Злоумышленники переводят украденные токены на децентрализованные обменники (DEX), чтобы конвертировать их в стейблкоины. Также они используют миксеры, такие как Tornado Cash и Railgun, чтобы скрыть происхождение средств. Для бизнеса критически важно проверять все входящие активы на AML-риск, чтобы исключить риск блокировок.

Аналитики отмечают, что хакеры, похитившие приватные ключи, чаще всего сразу используют мосты и миксеры, а остальные — работают через DEX. Такие операции значительно затрудняют отслеживание средств, однако современные блокчейн-аналитические инструменты зачастую позволяют выявить пути отмывания и схожие схемы в разных инцидентах.

Переговоры и возврат средств

Иногда биржи и протоколы публично предлагают «белые бонусы» — программы вознаграждения за возврат украденных средств. В таких случаях хакеры частично или полностью возвращают похищенное, как это случилось с уже упомянутым Loopscale. Также известны и другие успешные кейсы переговоров с хакерами:

ZKSync Era. После взлома, связанного с компрометацией одного из внутренних кошельков, из протокола ZKSync было выведено $5 млн. Команда обратилась к хакеру с предложением вернуть средства с сохранением анонимности и выплатой 10% «белого бонуса». Атакующий полностью вернул украденное.

zkLend. Платформа zkLend в феврале 2025 года потеряла около $9 млн из-за ошибки в смарт-контракте. Сразу после инцидента разработчики предложили хакеру 10% от суммы за добровольный возврат. Уже через сутки часть средств была возвращена, а диалог с атакующим продолжался через анонимные каналы.

Заморозка и изъятие средств

Одним из заметных кейсов стала операция против российской криптобиржи Garantex, проведенная в марте 2025 года. В результате совместных действий правоохранительных органов США, Германии и Финляндии были заморожены активы на сумму свыше 28 миллионов долларов, а также изъяты серверы и домены, связанные с деятельностью биржи. По данным расследования, через Garantex за несколько лет прошло более $96 млрд.

Расследования и судебные иски

В США и Европе усилилась практика уголовного преследования криптомошенников. В июне 2025 года в Нью-Йорке был подан иск против организаторов схемы Понци на сумму 330 миллионов фунтов стерлингов. Совместная работа правоохранителей позволила заблокировать счета, домены и платформы, задействованные в махинациях.

Как защититься от DeFi-атак

Хотя большинство DeFi-атак происходит на уровне смарт-контрактов и инфраструктуры протоколов, именно пользователи чаще всего несут прямые убытки. Чтобы минимизировать риски потерь, важно соблюдать базовые правила безопасности.

1. Используйте некастодиальные кошельки

Приватные ключи — это главный доступ к вашим деньгам. Никогда не храните их в заметках, облачных хранилищах или на компьютере без защиты. Компаниям следует использовать разработанные специально для них решения, как некастодиальный криптокошелек BitHide. Его ПО работает на сервере клиента, никакие третьи лица не имеют доступа ни к приватным ключам, ни к активам, ни к данным бизнеса.

2. Проверяйте сайты перед подключением кошелька

Мошенники создают фишинговые копии популярных DeFi-сервисов. Перед тем как подключать MetaMask или другой кошелек, всегда проверяйте адрес сайта. Используйте только официальные ссылки — например, с CoinGecko, CoinMarketCap.

3. Не оставляйте большие суммы в протоколах

Даже проверенный проект может быть взломан. Храните в DeFi только ту сумму, которую готовы потерять. Основные активы лучше держать на холодном кошельке.

4. Отзывайте разрешения на токены

Когда вы подтверждаете доступ к токенам в DeFi-приложениях, они могут сохраняться навсегда. Это создает риск, особенно если проект взломают. Проверяйте и отзывайте старые разрешения через специализированные сервисы.

5. Не подписывайте неизвестные транзакции

Если кошелек просит подтвердить «делегирование», «approve» или странную операцию, остановитесь и проверьте, к чему это может привести. Одна ошибка — и вы потеряете все средства на кошельке.

6. Будьте осторожны в социальных сетях и мессенджерах

Не переходите по ссылкам из чатов, особенно если это «airdrop», «возврат средств» или «проверка активности». Мошенники часто маскируются под администраторов проектов или техподдержку.

7. Следите за новостями

Подписывайтесь на авторитетные источники (PeckShield, CertiK, ScamSniffer, Rekt.news). Чем раньше вы узнаете об атаке на протокол, тем больше шансов вывести средства до потерь.

8. Будьте осторожны с UX-элементами

В июне 2025 года произошли серьезные инциденты с Cointelegraph и CoinMarketCap — хакеры использовали уязвимости в интерфейсных элементах (баннеры, картинки «doodles»), чтобы внедрить фишинговые всплывающие окна с призывами подключить кошелек и подтвердить «вознаграждение» — в результате некоторые пользователи потеряли средства.

Заключение

DeFi продолжает оставаться одной из самых рискованных сфер криптоиндустрии: атаки становятся всё более изощренными, ущерб от них исчисляется миллиардами, а пользователи и бизнесы теряют активы в один клик. Основные угрозы — ошибки в смарт-контрактах, манипуляции ценами через оракулы, уязвимости мостов и человеческий фактор.

Защитить свои средства и инфраструктуру возможно только при комплексном подходе: технической безопасности, правильной настройке доступа и использовании безопасных инструментов для работы с криптой.

В криптокошельке для бизнеса BitHide есть технологии, которые защищают от эксплойтов: зашифрованные колбеки, многократная замена IP-адреса для каждой транзакции, одноразовые адреса для агрегации средств. Свяжитесь с нашим менеджером, чтобы узнать, как BitHide можем помочь вашему бизнесу работать с криптовалютой удобно и безопасно.